セキュリティの基本とFISC安全対策基準について

近年、ブロックチェーンの実用化やキャッシュレス決済の普及に向けた動きが活発になり、金融・決済領域における情報化・クラウド化がますます進むことが予想されます。これらの領域におけるクラウド化が進むとともに、より高い水準の情報セキュリティマネジメントが求められます。堅牢な情報セキュリティマネジメントを構築・運用するためには、情報セキュリティに関する正しい知識を持つことに加え、国際標準や業界基準に準拠することが求められます。

この記事では、情報セキュリティマネジメントの基本について確認すると共に、金融機関等を対象としてコンピュータシステムの安全対策基準を策定している金融情報システムセンター(The Center for Financial Industry Information Systems: FISC)について紹介します。

セキュリティの基本

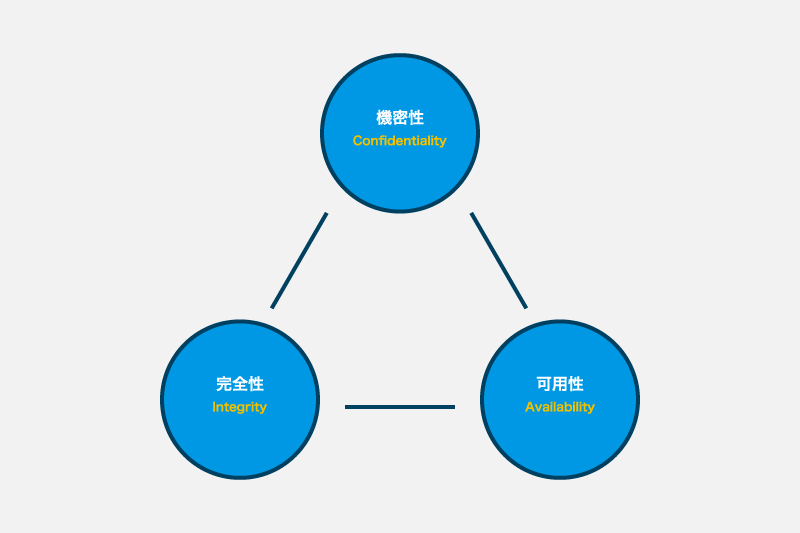

情報セキュリティの3要素

最初に、情報セキュリティマネジメントにおける最も基本的な概念である「機密性」、「完全性」、「可用性」の3点について確認します。

まず、「機密性」とは正当な権限を持つ人だけが対象とする情報にアクセスできることを示します。例えば、盗聴などの行為によって企業秘密が漏洩する問題が発生した場合、機密性が失われた状態になります。

次に、「完全性」とは正当な権限を持たない人が対象とする情報の変更や削除をできないことを示します。例えば、不正アクセスなどによって財務データが改ざんされる問題が発生した場合、完全性が失われた状態になります。

最後に、「可用性」とは正当な権限を持つ人が情報にアクセスしたいときにアクセスできることを示します。例えば、バグなどが原因でシステムがダウンし、ユーザーが情報にアクセスできない場合、可用性が失われた状態になります。

機密性、完全性、可用性を意味する英単語はconfidentiality, integrity, availabilityであり、それぞれの頭文字を取って「CIAトライアド(CIA triad)」とも呼ばれます。情報セキュリティマネジメントにおいては、情報の「何」を守りたいのかを明確にすることが第一歩となります。

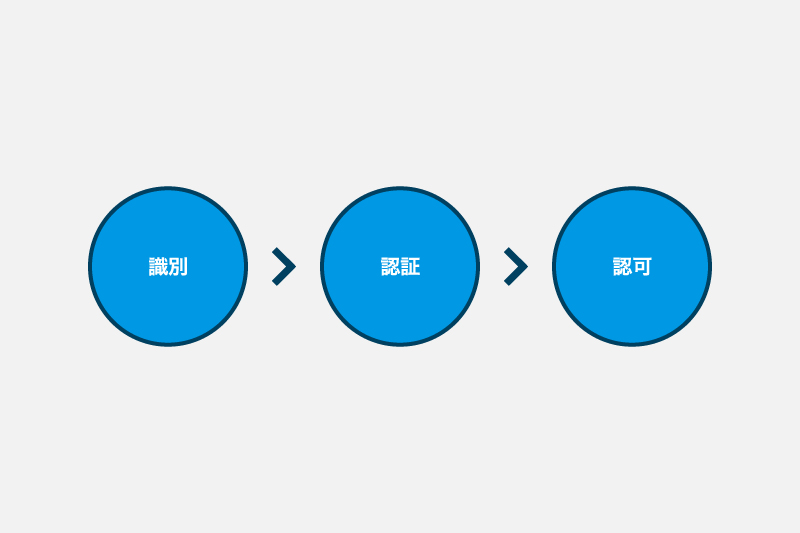

アイデンティティ/アクセス管理

先述のとおり、機密性、完全性、可用性の定義にはそれぞれ「正当な権限」という言葉が共通して用いられており、これらを維持するにあたっては正当な権限の有無を確認するための仕組みが必要となります。

正当な権限の有無を確認するための仕組みを整えるにあたり、重要となる概念である「識別」、「認証」、「認可」の3点について次に確認します。

まず、「識別」とはユーザーが自らの身分を主張することを示します。例えば、口座番号やユーザー名などが識別のために使用されます。

次に、「認証」とはユーザーが自らの身分を証明することを示します。例えば、暗証番号やパスワードなどが認証のために使用されます。

最後に、「認可」とはユーザーの種別によってアクセスの可否を決定することを示します。例えば、利用者や管理者などのユーザー権限を設け、ユーザー権限によってアクセスできる情報を変えるようにシステムを設計します。

識別、認証、認可の手続きは一連の流れとして行われ、前の手続きが後の手続きによって支えられます。

詳しく説明すると、識別の手続きでは悪意のあるユーザーが自らの身分を偽る恐れがあるため、認証の手続きが必要となります。また、認証の手続きによって身分が証明されたとしても全ての情報にアクセスできる訳ではないので、認可の手続きが必要となります。

識別、認証、認可を意味する英単語はidentification, authentication, authorizationであり、これら3点の頭文字に「説明責任(accountability)」の頭文字を加えたものを「IAAA」と呼びます。なお、説明責任とは識別、認証、認可の手続きが適切に運用されていることを確認するため、アクセスとその結果を記録することを示します。

IAAAを実現するための仕組みは「アイデンティティ/アクセス管理(identity and access management: IAM)」と呼ばれ、情報の「CIAトライアド」(機密性、完全性、可用性)を維持するための基礎を築きます。

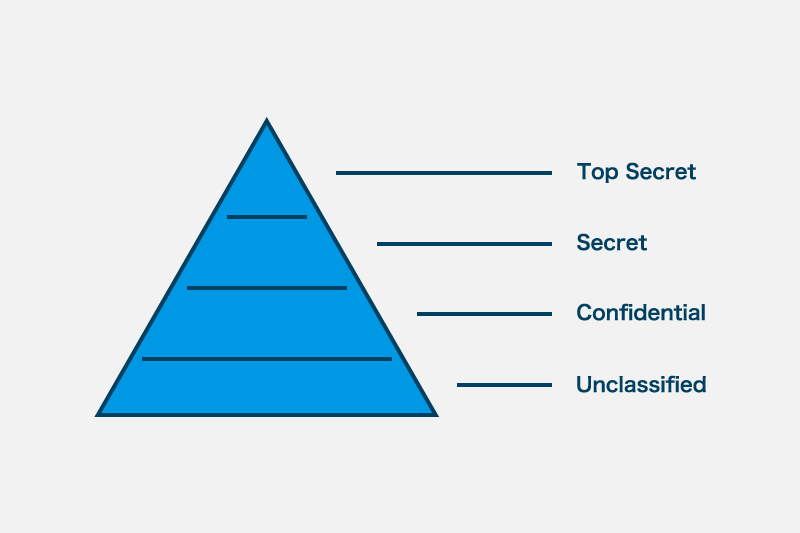

情報自体の分類

情報によって要求される機密性、完全性、可用性の程度は様々であり、必要となる識別、認証、認可の仕組みも異なります。したがって、情報セキュリティマネジメントの対象となる情報の量や種類が増えるとともに、一つ一つの情報を別々の方法で管理することは困難になっていきます。そのため、情報をいくつかのグループに分類し、グループごとに共通の方法で管理することによって、管理に要する負担を軽減します。

情報を分類するための基準や区分は対象とする領域によって様々です。例えば、軍事の領域での一例では、国家の安全保障に与える被害の大きさに従ってtop secret / secret / confidential / unclassifiedの4つに情報を分類します。また、民間の領域の例では、事業に与える影響の大きさに従ってconfidential / private / sensitive / publicの4つに情報を分類したりします。いずれにしても分類する目的に応じて、区分を決定して情報を適切に分類することが求められます。

情報セキュリティ対策の実施判断ポイント

ここまで情報セキュリティの基本をご紹介してきました。しかしながら、情報セキュリティに絶対の唯一無二の正解はありません。実際には、対象情報の漏えいなどによる事業(ビジネス)への影響度に応じて、CIAトライアドそれぞれについて求めるレベルを決定し、情報セキュリティマネジメントの手法として、どのようなIAAAや情報自体の分類を行うべきかを決定する必要があります。たとえ漏えいしたとしても事業への影響が無視できるレベルの軽微な情報に関しては、その情報セキュリティ対策に多くのリソースを費やす必要はありません。

情報セキュリティに絶対の唯一無二の正解はないとはいっても、情報セキュリティポリシーやマネジメントをゼロから策定、構築することは簡単なことではありません。そのため、業界によっては情報セキュリティのガイドラインを定めていることがあります。

次に、近年、クラウド活用の検討が活発になってきた金融機関における、情報セキュリティガイドラインについて説明します。

FISC安全対策基準について

FISCの概要

金融情報システムセンター(The Center for Financial Industry Information Systems: FISC)は金融情報システムに関する調査研究を行う団体であり、金融機関等コンピュータシステムの安全対策基準・解説書などの各種ガイドラインを発行しています。

FISCは1984年(昭和59年)11月に財団法人として設立され、2011年(平成23年)4月に公益財団法人へ移行しました。金融機関をはじめとして保険会社、証券会社、カード会社、通信会社、コンピュータメーカー、システムベンダーなどの様々な会員によって構成されています。

FISC安全対策基準・解説書

金融機関等コンピュータシステムの安全対策基準・解説書(FISC安全対策基準・解説書)はFISCの代表的な刊行物であり、金融機関等が実施すべきセキュリティ管理策について解説されています。本書が対象とするセキュリティ管理策は広範囲にわたっており、物理的な管理策から技術的・運用的な管理策まで包括的に解説されています。金融機関のみならず、金融庁の検査官向けのマニュアルにおいて参考図書として紹介されるなど金融・決済領域において広く認知されています。

クラウドやFinTechに対応

FISC安全対策基準・解説書は1985年12月に初版が刊行され、本記事執筆時(2019年11月)の最新版として、2018年3月に第9版が刊行されております。第9版では、金融機関等における外部委託の進展やFinTechなどの新技術の活用を踏まえ、外部委託先の統制基準の整理・拡充が図られています。ちなみに、クラウド利用に関しては、2014年度に開催された「金融機関におけるクラウド利用に関する有識者検討会」の報告書などを踏まえ、2015年6月第8版追補改訂から基準が設けられております。

最新の第9版の概要は次のとおりです。

金融情報システムの分類

- 特定システム:システム障害等が発生した場合の社会的な影響が大きく、個別金融機関等では影響をコントロールできない可能性がある、「システム重大な外部性を有するシステム」や、「機微情報」を有するシステム

- 通常システム:特定システム以外のシステム

基準の構成

- 「統制基準」:方針の策定、体制整備、人財育成等の「内部の統制」および外部委託管理等の「外部の統制」

- 「実務基準」:「情報セキュリティ」、「システム運用」、「システム利用」、「システム開発」、「個別サービス」等

- 「設備基準」:設備ごとの要件に関する対策等

- 「監査基準」:監査体制の整備・手順等

基準の分類

- 「基礎基準」:特定システム、通常システムによらず、最低限適用する基準

- 「付加基準」:「基礎基準」以外で、理数奇特性に応じて追加・選択する基準

対策の区分け

- 必須対策:基礎基準や付加基準の必須のもの

- その他の対策:リスクベースアプローチによって選択的に適用されるもの

第9版ではリスクベースドアプローチの考え方が導入され抜本的な改定が行われていることも特徴の一つです。

リスクベースドアプローチについて

リスクベースドアプローチとは、情報セキュリティマネジメントにおけるリスク評価の結果に基づいてセキュリティ管理策を決定するアプローチであり、リスクを許容できる範囲まで低減することを目的としています。リスクベースドアプローチの手順では、まず、情報資産、脅威、脆弱性などをリストアップします。次に、これらのリストから情報漏えいなどのインシデントが起きた場合に発生する経済的な損失とその発生確率から被害の期待値を計算します。最後に、セキュリティ管理策の実施に要する費用と実施前後の被害の期待値の差分を比較し、前者が後者を下回る場合にそのセキュリティ管理策を実施します。

例えば、100万円の価値のある情報が1年間に1%の確率で漏えいする恐れがある場合、被害の期待値は100万円 × 1% = 10,000円と算出されます。ここで、あるセキュリティ管理策を実施することによって漏えいする確率を1%から0.1%に低減できる場合、被害の期待値は100万円 × 0.1% = 1,000円となり、実施前後の差分は10,000円 - 1,000円 = 9,000円となります。この際、このセキュリティ管理策を実施するのに必要な年間費用が5,000円であれば、9,000円よりも金額が低いので実施すべきであると判断します。一方、このセキュリティ管理策を実施するのに必要な年間費用が10,000円であれば、9,000円よりも金額が高いので実施すべきではないと判断します。以上のように、リスクベースドアプローチを用いることによってコスト効果の高いセキュリティ管理策を選定が可能となります。

クラウド事業者などの対応見解について

一方、AWSやMicrosoft Azureなどのクラウド事業者やクラウドパートナー事業者が、各社のクラウドサービスのFISCへ対応状況に関する情報や見解を公表しております。(2019年11月現在で確認できたページを以下に記載します。)

※ AWS:https://aws.amazon.com/jp/compliance/fisc/![]()

※ Microsoft Azure:https://www.microsoft.com/ja-jp/business/enterprise-security/twc/finance-fisc.aspx![]()

おわりに

金融・決済領域では社会に与える影響の大きさから安全性が重視され、クラウドをはじめとする新しい技術の採用に慎重となる傾向があります。しかしながら、業界基準の策定などの環境整備が進むことによって、今後これらの領域でもクラウドの導入がますます進んでいくことでしょう。

AWS CIS Benchmarkに沿って、運用中のクラウドセキュリティ設定を第三者視点でチェック!

オンプレミスとクラウドを比較 e-Bookをダウンロードして理解を深めましょう!

移行準備段階で知っておくべきAmazon Web Servicesの

サービスを学び、具体的にクラウド検討を考える!

セキュリティに興味がある人に読んで欲しいコラム:

RECOMMEND

その他のコラム

無料ダウンロード

自社のクラウド導入に必要な知識、ポイントを

この1冊に総まとめ!

あなたはクラウド化の

何の情報を知りたいですか?

- そもそも自社は本当にクラウド化すべき?オンプレとクラウドの違いは?

- 【AWS・Azure・Google Cloud】

どれが自社に最もマッチするの? - 情シス担当者の負荷を減らしてコストを軽減するクラウド化のポイントは?

- 自社のクラウド導入を実現するまでの具体的な流れ・検討する順番は?

初めての自社クラウド導入、

わからないことが多く困ってしまいますよね。

NTT東日本では

そんなあなたにクラウド導入に必要な情報を

1冊の冊子にまとめました!

クラウド化のポイントを知らずに導入を進めると、以下のような事になってしまうことも・・・

- システムインフラの維持にかかるトータルコストがあまり変わらない。。

- 情シス担当者の負担が減らない。。

- セキュリティ性・速度など、クラウド期待する効果を十分に享受できない。。

理想的なクラウド環境を実現するためにも、

最低限の4つのポイントを

抑えておきたいところです。

-

そもそも”クラウド化”とは?

その本質的なメリット・デメリット - 自社にとって

最適なクラウド環境構築のポイント - コストを抑えるための

具体的なコツ - 既存環境からスムーズにクラウド化を

実現するためのロードマップ

など、この1冊だけで自社のクラウド化のポイントが簡単に理解できます。

またNTT東日本でクラウド化を実現し

問題を解決した事例や、

導入サポートサービスも掲載しているので、

ぜひダウンロードして読んでみてください。

面倒でお困りのあなたへ

クラウドのご相談できます!

無料オンライン相談窓口

NTT東日本なら貴社のクラウド導入設計から

ネットワーク環境構築・セキュリティ・運用まで

”ワンストップ支援”が可能です!

NTT東日本が選ばれる5つの理由

- クラウド導入を

0からワンストップでサポート可能! - 全体最適におけるコスト効率・業務効率の改善を

中立的にご提案 - クラウド環境に問題がないか、

第3者目線でチェック

してもらいたい - 安心の24時間・365日の対応・保守

- NTT東日本が保有する豊富なサービスの組み合わせで

”課題解決”と”コスト軽減”を両立

特に以下に当てはまる方はお気軽に

ご相談ください。

- さまざまな種類やクラウド提供事業者があってどれが自社に適切かわからない

- オンプレミスのままがよいのか、クラウド移行すべきなのか、迷っている

- オンプレミスとクラウド移行した際のコスト比較を行いたい

- AWSとAzure、どちらのクラウドが自社に適切かわからない

- クラウド環境に問題がないか、第3者目線でチェックしてもらいたい

- クラウド利用中、ネットワークの速度が遅くて業務に支障がでている

クラウドを熟知するプロが、クラウド導入におけるお客さまのLAN 環境や接続ネットワーク、

クラウドサービスまでトータルにお客さまのお悩みや課題の解決をサポートします。

相談無料!プロが中立的にアドバイスいたします

クラウド・AWS・Azureでお困りの方はお気軽にご相談ください。