AWS WAFとは?用途・メリットや料金体系から設定方法まで解説

AWS WAFは、AWSが提供しているクラウド型WAFサービスです。利用することで、脆弱性を狙ったサイバー攻撃などからアプリケーションを保護でき、安全に運用する手助けになります。

今回はAWS WAFについて、主な用途や利用するメリット、料金体系などについて紹介したうえで、AWS WAFの設定方法についても解説します。AWS WAFの導入を検討している人はぜひ本記事の内容を参考にしてください。

目次:

- 1.AWS WAFとは?

- 2.AWS WAFの用途

- 2-1.アプリケーション脆弱性の保護

- 2-2.L7層(アプリケーション層)へのDDoS攻撃対策

- 2-3.ボットアクセスやコンテンツの不正利用対策

- 2-4.IP レピュテーションリストのインポート

- 3.AWS WAFの主なメリット

- 3-1.ウェブ攻撃に対する強化された保護

- 3-2.アプリケーション開発のあらゆる段階に応じて最適化されたセキュリティ機能

- 3-3.簡単なデプロイと防御ルールのメンテナンス

- 3-4.ウェブトラフィックが可視化できる

- 3-5.コスト効果に優れている

- 3-6.マネージドルールを使用したセキュリティ強化

- 4.AWS WAFのデメリット

- 5.AWS WAFの料金体系

- 5-1. ウェブアクセスコントロールリスト(ウェブACL)数:1ウェブACL 当たり5USD/月

- 5-2. ウェブACLごとに追加するルール数:ウェブACLごとに 1ルール当たり1USD/月

- 5-3. 受け取るウェブリクエスト数(トラフィック):100万ウェブリクエスト当たり0.60USD

- 6.AWS WAFの設定方法

- 6-1. AWSアカウントを設定してマネジメントコンソールにログインする

- 6-2. ウェブアクセスコントロールリスト(ウェブ ACL)を作成する

- 6-3. ルールに条件を追加する

- 7.AWS WAFを導入するならNTT東日本にお任せください

- 8.AWS WAFについてまとめ

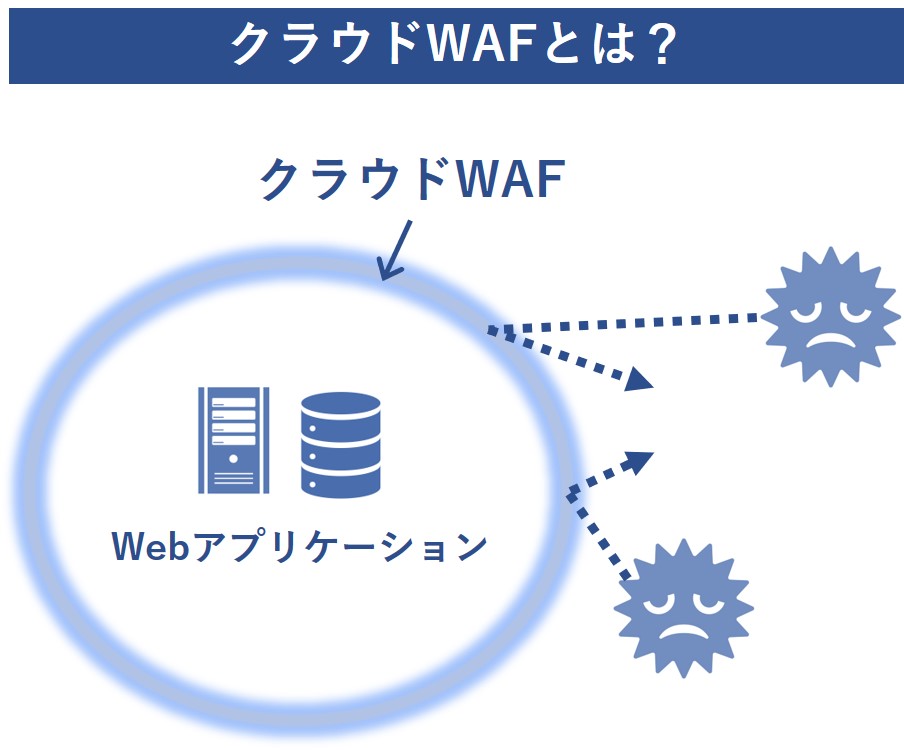

1.AWS WAFとは?

WAF(Web Application Firewall)とは、ウェブアプリケーションの脆弱性を狙って仕掛けられる悪意ある攻撃から、ウェブアプリケーションを保護するための防御壁です。アクセスしてくるユーザーとウェブアプリケーションの間にWAFを挟むことにより、悪意ある攻撃の通信を遮断してウェブアプリケーションを防御します。

AWS WAFは、AWSが提供するクラウド型WAFのサービスで、Amazon CloudFront、Application Load Balancer(ALB)上で動作します。ウェブセキュリティ(通信遮断など)のルールをカスタマイズ定義することが可能で、ウェブアプリケーションに対してどのトラフィックを許可するか、あるいはブロックするかを制御することができます。AWS WAFを使用することでセキュリティ、可用性、パフォーマンスの脅威となるさまざまな脆弱性や危険から、AWS上に構築したウェブサイトやアプリケーションを総合的に、かつ強力に守れる点が特徴です。

2.AWS WAFの用途

AWS WAFは主に以下の用途で活用できます。

- アプリケーション脆弱性の保護

- L7層(アプリケーション層)へのDDoS攻撃対策

- ボットアクセスやコンテンツの不正利用対策

- IP レピュテーションリストのインポート

それぞれの用途について詳しく解説します。

2-1.アプリケーション脆弱性の保護

SQLインジェクション、クロスサイトスクリプティングのルールやカスタムルールの作成を通して、脆弱性を悪用した通信からウェブアプリケーションを保護できます。また OWASP Top 10(※)といった脅威からウェブサイトを守るためのテンプレート、設定ガイド、ホワイトペーパーなどのリソースも利用できます。

3年に一度の頻度で公開される、ウェブアプリケーションにおける重要な脆弱性やその脆弱性を作りこまないようにする方法などを示した成果物です。

2-2.L7層(アプリケーション層)へのDDoS攻撃対策

一定期間のリクエスト数の閾値に基づいたレートベースルールやマッチ条件などを利用して、アプリケーション層のDDoS攻撃を検知・遮断できます。またAWS Shield Advancedと併用して利用することで、AWSのDDoS対策の専任チームから緩和策設置の支援を受けることも可能です。

2-3.ボットアクセスやコンテンツの不正利用対策

Amazon CloudFrontのログ解析、APIを使ったハニーポットの設置などで不正なボットのアクセスを自動検知し、AWS WAFでアクセスを遮断することができます。また、カスタムルールのマッチ条件でリファラーなどのチェックを行い、ディープリンク(※)などで画像コンテンツなどのURLが無断掲載されたサイトからのアクセスも遮断できます。

スマートフォンアプリの特定の画面に遷移させることのできるリンクです。

2-4.IP レピュテーションリストのインポート

Tor exit node list、Spamhaus、Proofpoint Emerging Threat IP listなど、外部のIPレピュテーションリストをAPI経由でAWS WAFのIPブラックリストにインポートし、定期的な更新を自動化できます。

3.AWS WAFの主なメリット

次に、AWS WAFの主なメリットについて見ていきましょう。

3-1.ウェブ攻撃に対する強化された保護

作成したルールに基づいてトラフィックをフィルタリングすることにより、ウェブアプリケーションを攻撃から保護します。標準提供のルール、カスタムルールのマッチ条件、レートコントロール、API などを使って幅広い脅威から ウェブアプリケーションを保護できます。

3-2.アプリケーション開発のあらゆる段階に応じて最適化されたセキュリティ機能

AWS WAFのすべての機能は、AWS WAF APIまたはAWSマネジメントコンソールのいずれかを使用して設定できます。これにより、アプリケーション開発を開始する際に、ウェブセキュリティを向上させるためのアプリケーション固有のルールを定義できるようになります。さらに、開発初期の段階でルール定義を統合的に行うことにより、開発プロセスの複数のポイントで関わるメンバーが、それぞれの立場でウェブセキュリティについて個別に機能を盛り込むことや、部分的なチェックやテストを行う時間を大幅に節減し、アプリケーションに対し統合的にセキュリティ機能を実装することが可能となります。

たとえば、最初にコードを記述する開発者は、開発環境の構築において、利用するソフトウェアモジュールやライブラリの選択で既知の脆弱性に対応した、最新アップデートが施されたバージョンを利用することに心がけてコーディングしていたと仮定します。また、ソフトウェアをデプロイするDevOpsエンジニアは、コマンドやスクリプトのインジェクション、メモリリークやヒープ領域を利用したバッファオーバーフローなどに留意してテストを重ねていました。そして開発が終了し、リリース直前のアプリに対して監査を実施するセキュリティ専門家は、開発からソフトウェアリリースまでに至る、全ての段階において正しくウェブアプリケーションにセキュリティレベルの高い実装がなされているかについて、細かなテストを行う必要がありました。

AWS WAFにより、これら複数のメンバーがかけるセキュリティ対応のための時間や手間が大幅に圧縮されることにつながります。

3-3.簡単なデプロイと防御ルールのメンテナンス

AWS WAFは簡単にデプロイすることができ、CDNソリューションの一部としてAmazon CloudFrontにデプロイしたアプリケーション、すべてのオリジンサーバーの前面に配置したApplication Load Balancer、APIを使用するためのAmazon API Gatewayを保護することができます。AWS WAF を適切なリソース上で有効化するだけでよいので、さらに別のソフトウェアをデプロイする必要がありません。防御ルールを一元的に定義することにより、同じルールを、対象となるすべてのウェブアプリケーション全体で再利用したり、変更して運用したりすることができます。

3-4.ウェブトラフィックが可視化できる

AWS WAFは、フィルタ条件に一致するリクエストを監視するためだけに設定することもでき、ウェブトラフィックをほぼリアルタイムに可視化することができます。

3-5.コスト効果に優れている

AWS WAF では、ユーザーが利用した分に対してのみ料金が発生するので、コスト効果に優れた利用が可能です。

3-6.マネージドルールを使用したセキュリティ強化

AWS Marketplace販売者がルールセットとして販売している「マネージドルール」を使用することで、AWS Application Load BalancerやAmazon CloudFrontで実行しているウェブアプリケーションの前面に簡単にデプロイできます。

4.AWS WAFのデメリット

AWS WAFは高いセキュリティレベルでアプリケーションを保護できるサービスですが、一方で正しく運用するためには高い専門性が求められるデメリットがあります。

具体的には、脅威となる脆弱性について運用者が積極的に情報収集を行い、AWS WAFでそれらの脆弱性を検知できるようシグネチャを更新する必要があります。この作業には一定の専門性が必要な点はもちろん、運用者が常に最新の情報を収集することが求められます。

また、AWS WAFを運用する際のルールや監視基盤、SIEM基盤などの設計・構築にも高い専門性が欠かせません。同様に、誤検知などが発生した際にはAWS WAF内の対処だけではなく、Webアプリケーションの改修をすべきかなどの判断を求められるケースもあります。

もし社内に専門性の高い人材が不足している場合は、専門性の高い人材の育成や運用をサポートしてくれる他社サービスなどの利用を検討することが大切です。

5.AWS WAFの料金体系

AWS WAFの料金は、作成するウェブACLの数と、デプロイするルール数およびウェブアプリケーションが受け取るリクエスト数によって決まります。使用分のみの支払いとなり、初期費用はかかりません。AWS WAFは非常にコストパフォーマンスに優れたWAFですが、通信量が多い場合には高コストになる場合もありますので注意が必要です。

また料金は、Amazon CloudFront の料金、Application Load Balancer(ALB)の料金、Amazon API Gateway の料金に加えて課金されます。

AWS WAFの料金の考え方自体はシンプルで、以下の3つの数値に基づき課金されます。

5-1. ウェブアクセスコントロールリスト(ウェブACL)数:1ウェブACL 当たり5USD/月

SQLインジェクションを設定するのかIPアドレスを制限するのかなど、ウェブACLを作成した数によって課金されます。

※料金はすべて2023年8月現在のものです。

最新の料金につきましては、AWSの公式サイトをご覧ください。

5-2. ウェブACLごとに追加するルール数:ウェブACLごとに 1ルール当たり1USD/月

特定のコンテンツへのアクセスをブロックしたい、などの要件に対して、IPベースやリクエストベースのルールを設定するとルールごとに課金されます。

※料金はすべて2023年8月現在のものです。

最新の料金につきましては、AWSの公式サイトをご覧ください。

5-3. 受け取るウェブリクエスト数(トラフィック):100万ウェブリクエスト当たり0.60USD

AWS WAFが処理するウェブリクエスト数によって課金されます。

※料金はすべて2023年8月現在のものです。

最新の料金につきましては、AWSの公式サイトをご覧ください。

6.AWS WAFの設定方法

AWS WAFは次の順序で簡単に導入することができます。

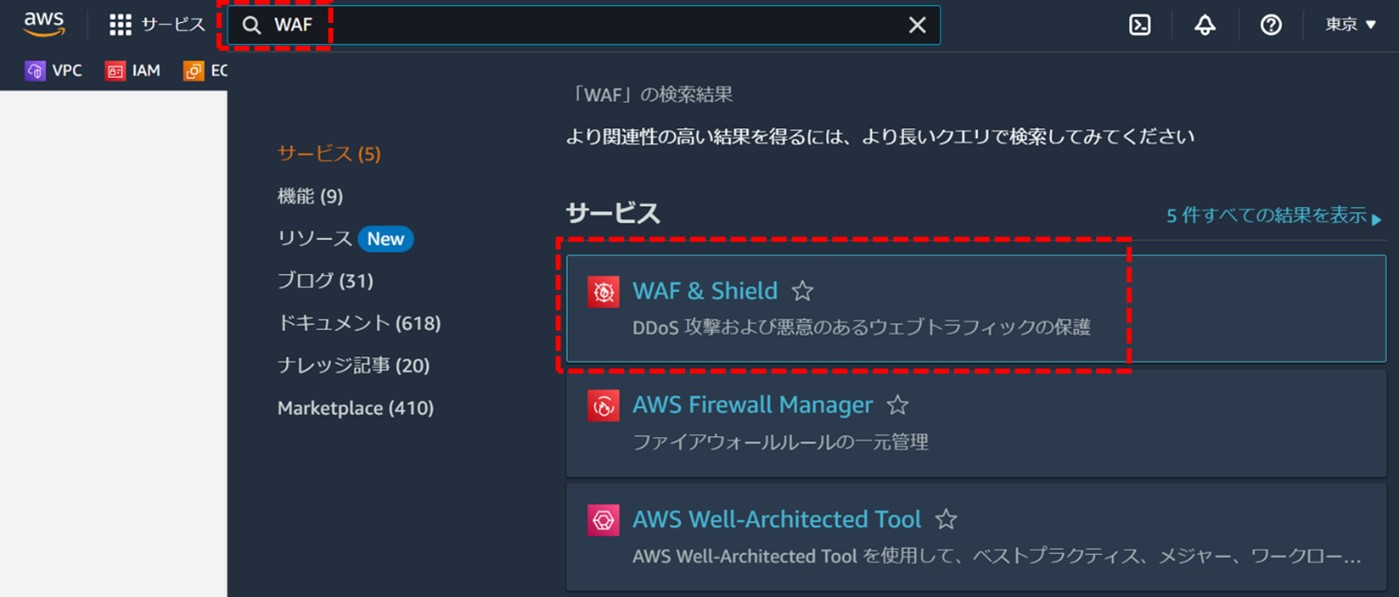

6-1. AWSアカウントを設定してマネジメントコンソールにログインする

まずは、AWSアカウントにログインし、マネジメントコンソール画面から「WAF & Shield」を検索し、AWS WAF管理ページにアクセスします。

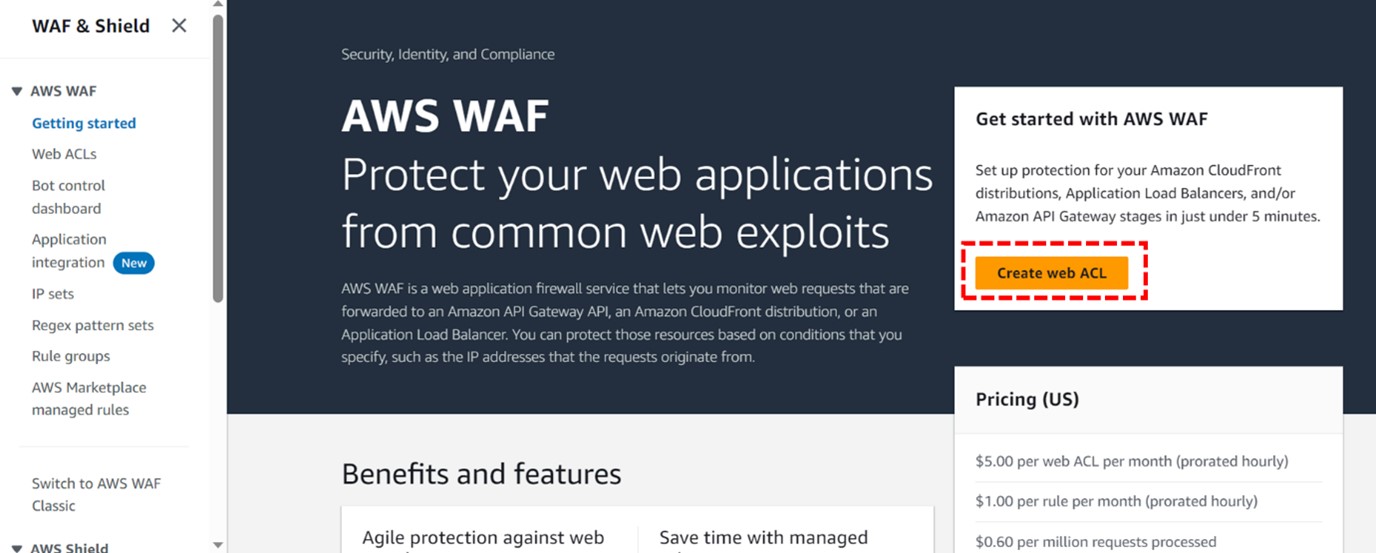

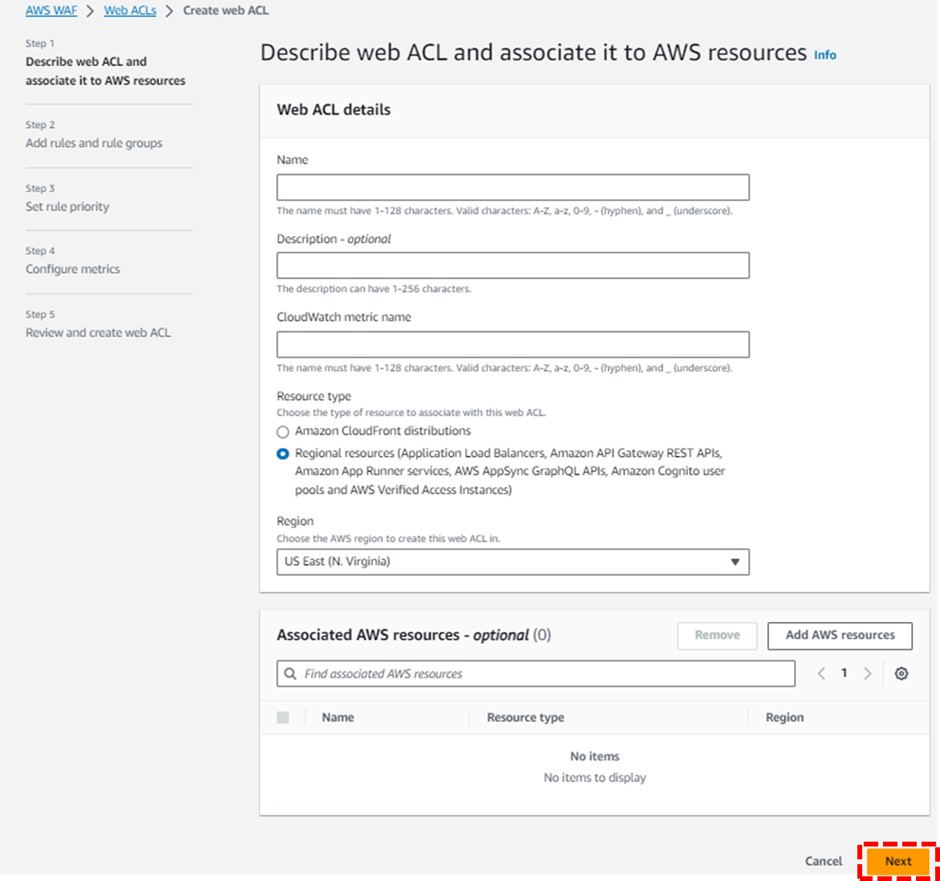

6-2. ウェブアクセスコントロールリスト(ウェブ ACL)を作成する

AWS WAF管理画面のサイドバーから「Getting Start」を選択し、Web ACLを作成します。

AWS WAFの詳細情報とAWS WAFを適用するロードバランサーの設定が完了したら、作成完了です。

6-3. ルールに条件を追加する

AWS WAFを作成したら、ルールに条件を追加していきましょう。

次の種類のリクエストを許可または拒否することができます。

- 特定のIPアドレスまたはIPアドレス範囲が送信元である

- 特定の国が送信元である

- リクエストの特定の部分が、指定した文字列を含むか、正規表現パターンと一致する

- 指定した長さを超えている

- 悪意のあるSQLコード(SQLインジェクション)が含まれている可能性がある

- 悪意のあるスクリプト(通称クロスサイトスクリプト)が含まれている可能性がある

また、これらの条件の組み合わせや指定された条件を満たすリクエストだけでなく、一定時間に指定された数のリクエストを超えるウェブリクエストのみをブロックまたはカウントすることもできます。

7.AWS WAFを導入するならNTT東日本にお任せください

AWS WAFは高いセキュリティレベルでアプリケーションを保護でき、セキュリティルールのカスタマイズにも柔軟に対応できるサービスです。AWSでアプリケーションの開発や運用を行っている場合は、並行してAWS WAFを利用するとよいでしょう。

一方で、AWS WAFを適切に運用するためには、設計や構築の段階から高い専門性が求められます。

もし社内に有識者が不足しているなど、技術面で不安がある場合にはNTT東日本のクラウド導入・運用サービスをご検討ください。NTT東日本のクラウド導入・運用サービスなら、AWS WAFの導入からルール設計・構築・運用までワンストップで支援します。150社以上の実績があり、AWSの有資格者であるプロもいるため安心です。

8.AWS WAFについてまとめ

Amazon CloudFrontやApplication Load Balancer上で動作するAWS WAFを使うことにより、独自に設定するよりもはるかにコストパフォーマンスに優れたフルマネージドのファイアウォールシステムを使って、各種の攻撃や不正アクセスに対する備えを実施することが可能です。AWSのセキュリティを高めるために検討してみてはいかがでしょうか。

RECOMMEND

その他のコラム

無料ダウンロード

自社のクラウド導入に必要な知識、ポイントを

この1冊に総まとめ!

あなたはクラウド化の

何の情報を知りたいですか?

- そもそも自社は本当にクラウド化すべき?オンプレとクラウドの違いは?

- 【AWS・Azure・Google Cloud】

どれが自社に最もマッチするの? - 情シス担当者の負荷を減らしてコストを軽減するクラウド化のポイントは?

- 自社のクラウド導入を実現するまでの具体的な流れ・検討する順番は?

初めての自社クラウド導入、

わからないことが多く困ってしまいますよね。

NTT東日本では

そんなあなたにクラウド導入に必要な情報を

1冊の冊子にまとめました!

クラウド化のポイントを知らずに導入を進めると、以下のような事になってしまうことも・・・

- システムインフラの維持にかかるトータルコストがあまり変わらない。。

- 情シス担当者の負担が減らない。。

- セキュリティ性・速度など、クラウド期待する効果を十分に享受できない。。

理想的なクラウド環境を実現するためにも、

最低限の4つのポイントを

抑えておきたいところです。

-

そもそも”クラウド化”とは?

その本質的なメリット・デメリット - 自社にとって

最適なクラウド環境構築のポイント - コストを抑えるための

具体的なコツ - 既存環境からスムーズにクラウド化を

実現するためのロードマップ

など、この1冊だけで自社のクラウド化のポイントが簡単に理解できます。

またNTT東日本でクラウド化を実現し

問題を解決した事例や、

導入サポートサービスも掲載しているので、

ぜひダウンロードして読んでみてください。

面倒でお困りのあなたへ

クラウドのご相談できます!

無料オンライン相談窓口

NTT東日本なら貴社のクラウド導入設計から

ネットワーク環境構築・セキュリティ・運用まで

”ワンストップ支援”が可能です!

NTT東日本が選ばれる5つの理由

- クラウド導入を

0からワンストップでサポート可能! - 全体最適におけるコスト効率・業務効率の改善を

中立的にご提案 - クラウド環境に問題がないか、

第3者目線でチェック

してもらいたい - 安心の24時間・365日の対応・保守

- NTT東日本が保有する豊富なサービスの組み合わせで

”課題解決”と”コスト軽減”を両立

特に以下に当てはまる方はお気軽に

ご相談ください。

- さまざまな種類やクラウド提供事業者があってどれが自社に適切かわからない

- オンプレミスのままがよいのか、クラウド移行すべきなのか、迷っている

- オンプレミスとクラウド移行した際のコスト比較を行いたい

- AWSとAzure、どちらのクラウドが自社に適切かわからない

- クラウド環境に問題がないか、第3者目線でチェックしてもらいたい

- クラウド利用中、ネットワークの速度が遅くて業務に支障がでている

クラウドを熟知するプロが、クラウド導入におけるお客さまのLAN 環境や接続ネットワーク、

クラウドサービスまでトータルにお客さまのお悩みや課題の解決をサポートします。

相談無料!プロが中立的にアドバイスいたします

クラウド・AWS・Azureでお困りの方はお気軽にご相談ください。