Azure Application Gatewayとは?機能・構成要素や作成手順も解説

マイクロソフト社が提供するクラウドサービス「Microsoft Azure」のサービスの一つで、Webアプリケーションにかかる通信負荷を分散できる「Azure Application Gateway」は、システムの安定性を保つために、取り入れるべきサービスです。本記事では、Azure Application Gatewayの機能や構成要素、作成手順について解説します。Azure Application Gatewayを使用するうえでの注意点についても述べていますので、ぜひ読んでみてください。

Azureへのwebサーバー移行を検討しているが、運用やセキュリティ面のご不安がありましたらお気軽にお問い合わせください。

目次:

- 1.Azure Application Gatewayとは

- 1-1.Azure Application Gateway v2とは

- 1-2.Azure Load Balancerとの違い

- 1-3.Azure Application Gatewayの機能一覧

- 2.Azure Application Gatewayの利用シーン

- 2-1.複数のサイトを運用していて、個々のサイトを負荷分散して運用したい

- 2-2.ファイアウォールで複数のサーバープールを一元的に管理したい

- 2-3.IPアドレスではなくHTTPヘッダー情報を参照して負荷分散させたい

- 2-4.トラフィックの状況によりサーバーを自動スケールさせたい

- 3.Azure Application Gatewayの構成要素

- 3-1.フロントエンドIPアドレス

- 3-2.リスナー

- 3-3.バックエンド

- 3-4.ルール

- 3-5.バックエンドプール

- 4.Azure Application Gatewayの作成手順

- 4-1.基本設定

- 4-2.フロントエンドIPの設定

- 4-3.バックエンドプールの設定

- 4-4.ルーティング規則の設定

- 5.Azure Application Gatewayを使用するうえでの注意点

- 6.Azure Application Gatewayの料金

- 7.Azure Application Gatewayを導入するならぜひNTT東日本にご相談ください

- 8.Azure上でWebサイトを運用するならAzure Application Gatewayの検討を

1.Azure Application Gatewayとは

Azure Application Gatewayとは、マイクロソフト社のクラウドサービス「Microsoft Azure」が提供するサービスで、Webアプリケーションに対する通信を管理し、負荷分散を行うロードバランサーです。HTTP要求の追加属性に基づいて負荷分散が行えるほか、証明書をインポートして、SSLオフロードも行えます。

複数サーバーへトラフィックを適切に分散させることにより、システムの安定性やパフォーマンスの向上が行えるAzure Application Gatewayですが、v2とv1の違いには、どのようなものがあるのでしょうか。ここからは、Azure Application Gateway v2について、v1との違いや、Azure Load Balancerとの違い、機能について見ていきましょう。

1-1.Azure Application Gateway v2とは

Azure Application Gateway v2とは、2019年4月にリリースされたサービスです。v2より前に提供されていたv1は、2026年4月に廃止される予定であるため、今からAzure Application Gatewayの利用を考えている方には、v2の利用が推奨されています。

Azure Application Gateway v2は、従来のAzure Application Gateway v1と同様に、アプリケーションレベルで機能するWebトラフィックロードバランサーです。v1の機能に加え、以下の点が追加されています。

- 自動スケールダウン

- ゾーン冗長

- 静的VIPのサポート など

v2は、需要に応じて自動的にリソースの調整を行ってくれたり、故障時においてもサービス維持が可能だったりと、v1を高機能にしたものとイメージしていただければよいでしょう。現在v1を利用している方も、2026年の4月にv1のサポートが終了してしまうため、v2への移行が推奨されています。

1-2.Azure Load Balancerとの違い

Azure Application Gatewayと同じく、Webアプリケーションに対するトラフィックの負荷分散を行えるサービスに、「Azure Load Balancer」があります。Azure Application GatewayとAzure Load Balancerの違いは、OSI参照モデルの動作レイヤーです。

OSI参照モデルとは、コンピューターネットワークで利用されている多数のプロトコルについて、それぞれの役割を分類し、明確化するためのモデルを指します。ネットワークが機能として所有すべきポイントを、7つの階層に分類しています。

Azure Application Gatewayがレイヤー7のアプリケーション層に対して動作するのに対し、Azure Load Balancerは、レイヤー4のトランスポート層で動作します。動作するレイヤーが異なるため、Azure Application GatewayはHTTP/HTTPSなどのWebアプリケーションのトラフィックの負荷分散を行いたい場合に、Azure Load Balancerは、パケット通信アプリケーションなどのTCP/UDP(レイヤー4における通信プロトコル)の負荷を分散したい場合に使用するなど、使い分けが可能です。

1-3.Azure Application Gatewayの機能一覧

Azure Application Gatewayの機能には、以下の7つがあります。

1.HTTPヘッダー情報に基づいたルーティング

2.Cookieベースのセッションアフィニティ

3.複数のWebサイト運用

4.SSLターミネートのオフロード

5.Web Application Firewall(WAF)

6.サーバーの自動スケール

7.サーバープールの監視

それぞれの機能の概要とメリットを一覧にまとめましたので、参考にしてください。

| Azure Application Gatewayの機能 | 機能の概要 | メリット |

|---|---|---|

| HTTPヘッダー情報に基づいたルーティング | HTTPヘッダー情報に基づき、パケットをルーティングする機能 | IPアドレスやポート番号などで負荷分散できない場合でも、URLによる負荷分散ができる |

| Cookieベースのセッションアフィニティ | サーバーにリクエストを振り分ける際、Cookieを確認することで、特定のクライアントからのリクエストを、特定のサーバーに紐付けられる機能 | 同じサーバー上にユーザーセッションを保持する際に便利である |

| 複数のWebサイト運用 | ドメインが異なるWebサイトでも、通信を目的のサイトへルーティングできる機能 | 複数のWebサイト運用が行える |

| SSLターミネートのオフロード | 本来はWebサーバーが行うSSLの暗号化や復号処理を代わりに行う機能 | Webサーバーの負荷が減らせる |

| Web Application Firewall(WAF) | Webアプリケーションの脆弱性を突いた攻撃から、Webサイトを保護する情報セキュリティ対策機能 | SQLインジェクションやクロス・サイト・スクリプティングなどの攻撃からWebアプリケーションを一元的に保護できる |

| サーバーの自動スケール | サーバーの負荷に応じてクラウドサーバーの台数やスペックを増減させる機能 | Webサイトの可用性向上とコストの最適化ができる |

| サーバープールの監視 | サーバープールのリソース状態を監視し、異常とみなしたサーバーをサーバープールから自動的に外す機能 | Webサイトが表示されないなどの不具合を防げる |

Azureへのwebサーバー移行を検討しているが、運用やセキュリティ面のご不安がありましたらお気軽にお問い合わせください。

2.Azure Application Gatewayの利用シーン

ここからはAzure Application Gatewayを利用する場面ごとのポイントを、順番にお伝えします。

2-1.複数のサイトを運用していて、個々のサイトを負荷分散して運用したい

Azure Application Gatewayでは、サーバープールごとに異なるURLを設定できます。場合によってはひとつのAzure Application Gatewayで複数のサイトを運営したい場合もあるでしょう。そのような時でもサーバープールごとに異なるURLを設定すれば問題なく運用できます。

2-2.ファイアウォールで複数のサーバープールを一元的に管理したい

負荷分散機能の導入を考えるシステムであれば、複数のサーバーで構成されている場合が多いはずです。複数のサーバープールの情報セキュリティを一元的に管理したい時には、Azure Application GatewayのWAF機能が便利です。WAFを起動することにより、複数サーバーのセキュリティポリシーをまとめて管理でき、各サーバーで情報セキュリティ対策を個別にするよりもサーバーへの負荷を軽減できます。

2-3.IPアドレスではなくHTTPヘッダー情報を参照して負荷分散させたい

Azure Application Gatewayはレイヤー7での負荷分散機能を提供しているため、IP以外にもシステム要件に応じてURLやCookieなどのHTTPヘッダー情報を参照した負荷分散ができます。

また通信が暗号化されている場合には、HTTPヘッダーを参照するために暗号化された通信の復号が必須です。Azure Application Gatewayで復号を実施することにより、各サーバーの負荷を減らせます。

2-4.トラフィックの状況によりサーバーを自動スケールさせたい

Webサイトのジャンルによっては、特定のタイミングでトラフィックが集中することがあるかもしれません。たとえばWebショッピングサイトなどであれば、セールのタイミングなどでアクセスが集中し、最悪サーバーがダウンしてしまうこともあり得ます。Azure Application Gatewayの自動スケール機能が利用でき、トラフィックの状況に応じたリソース増強・縮小を自動的に実施でき、不測のサーバーダウンなどを回避できます。

3.Azure Application Gatewayの構成要素

Azure Application Gatewayは、以下の5つの要素によって構成されています。

1.フロントエンドIPアドレス

2.リスナー

3.バックエンド

4.ルール

5.バックエンドプール

それぞれの構成要素について、順番に見ていきましょう。

3-1.フロントエンドIPアドレス

フロントエンドIPアドレスとは、Azure Application Gatewayが受信するIPアドレスです。パブリックIPアドレスとプライベートIPアドレスがあり、パブリックIPアドレスは、インターネットに公開するアドレスを指します。

フロントエンドIPアドレスは、動的IPアドレスは不可で、静的IPアドレスである必要があります。動的IPアドレスと静的IPアドレスは、どちらもIPアドレスの割り当て方を指す用語ですが、動的IPアドレスは、ネットワークの利用時にプロバイダから一時的に割り当てられるIPアドレスで、接続のたびに変わる特徴を持っています。

またフロントエンドIPアドレスは、プライベートIPアドレスのみの構成はできず、パブリックIPアドレスが必要です。

3-2.リスナー

リスナーとは、Azure Application Gatewayがアクセスを受け付けるための設定です。ポートやプロトコル、ホスト、IPアドレスを使用して、着信接続要求をチェックします。

リスナーは、後述する構成要素である「ルール」に関連付けることで、バックエンドへ転送する働きを持っています。

3-3.バックエンド

バックエンドとは、サーバーサイドの処理を指す設定です。バックエンドプールへの転送方式の設定や、カスタムプローブの設定を行います。

バックエンドでHTTP設定を作成したら、1つ以上の要求ルーティング規則に関連付ける必要があるため、注意しましょう。

3-4.ルール

ルールとは、リスナーとバックエンドプール、バックエンドを結びつける設定です。リスナーで受け付けたトラフィックを、どのバックエンドに転送するかを設定します。

ルールは、パスベースで転送するバックエンドプールを変更する設定も可能です。

3-5.バックエンドプール

バックエンドプールとは、最終的にクライアントに到達させたいバックエンドのサーバーのことです。バックエンドプールに複数のWebサーバーを設定すれば、負荷分散したトラフィックの転送が行えます。

Azureへのwebサーバー移行を検討しているが、運用やセキュリティ面のご不安がありましたらお気軽にお問い合わせください。

4.Azure Application Gatewayの作成手順

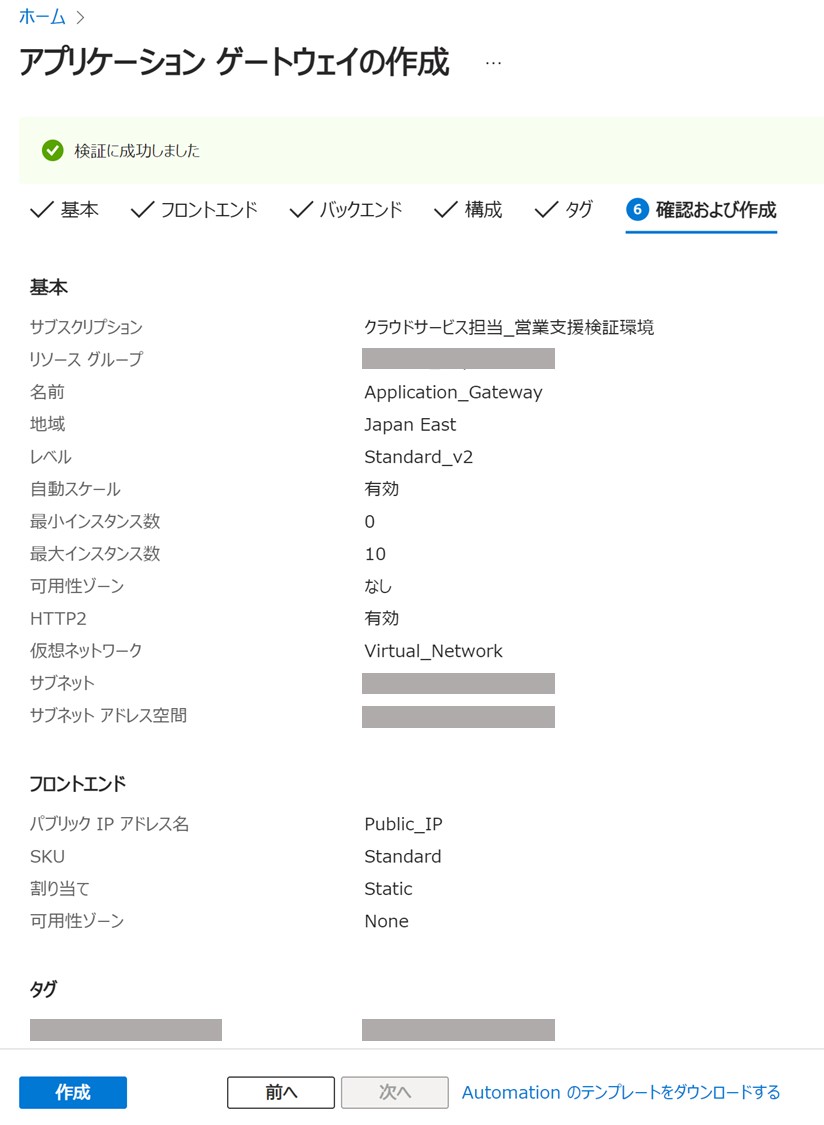

Azure Application Gatewayの構成要素が確認できたところで、実際の作成手順を見ていきましょう。Azure Application Gatewayの作成手順は、以下の4つの段階に分かれています。

- 基本設定

- フロントエンドIPの設定

- バックエンドプールの設定

- ルーティング規則の設定

順番に解説します。

4-1.基本設定

はじめにAzure Portalを使い、Azure Application Gatewayの作成画面に移動し、基本設定を行いましょう。基本設定で入力するタブは、以下のとおりです。

- サブスクリプション・リソースグループ

- ゲートウェイ名

- 地域

- 最小インスタンス数

- 仮想ネットワーク

- サブネット など

まず、サブスクリプション・リソースグループを選択します。存在しない場合には「新規作成」を選択して作成し、順番に地域や最小インスタンス数などを入力していきます。

最小インスタンス数は「0」から設定できますが、0を指定すると、スケールユニットを予約していない状態からスケールアウトするようになるため、一般的には「2」以上を選択するとよいでしょう。仮想ネットワークはアプリケーションゲートウェイと同じ地域にある必要がある点にも、注意してください。

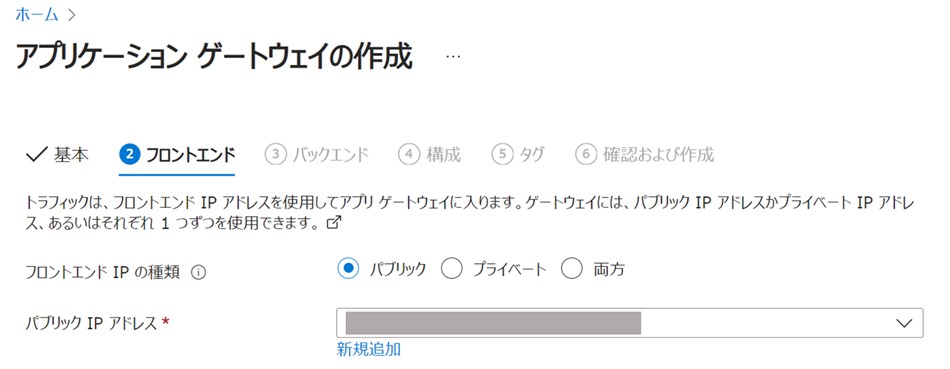

4-2.フロントエンドIPの設定

基本設定が終わった後は、フロントエンドIPの設定を行いましょう。フロントエンドIPの設定は、インターネットやプライベートからAzure Application Gatewayにアクセスする入り口をどのようにするか決める項目です。

- フロントエンドIPの種類

- パブリックIPアドレス

- プライベートIPアドレス

最初に、フロントエンドIPの種類を選択します。インターネットからアクセスできるようにしたい場合は「パブリックIP」を、プライベートIPとパブリックIPの両方からアクセスできるようにしたい場合は「両方」を選択しましょう。

Azure Application Gateway v2では、プライベートIPアドレスのみでは動作ができないため、必ずパブリックIPか両方のどちらかを選んでください。

それぞれの選択したIPを指定すれば、フロントエンドIPの設定は完了です。

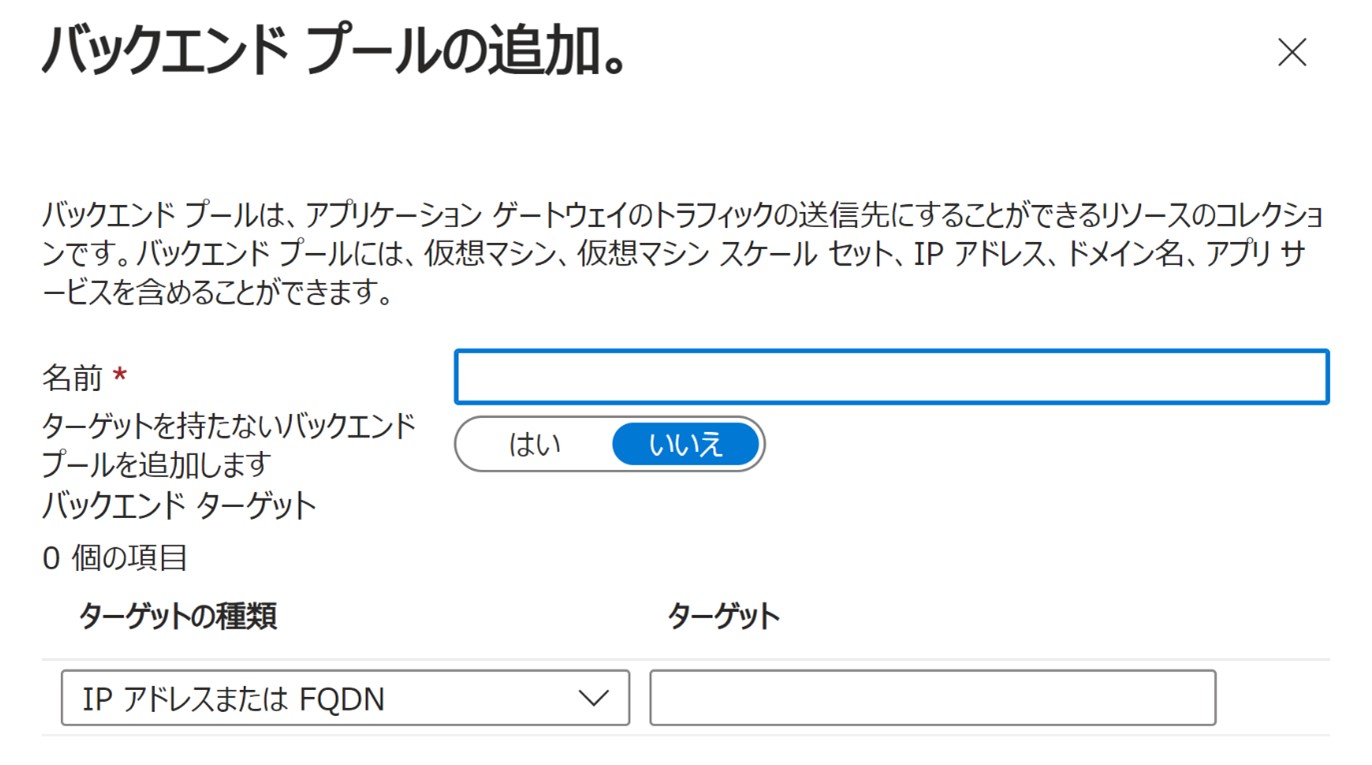

4-3.バックエンドプールの設定

フロントエンドIPの設定が終わった後は、バックエンドプールの設定に入ります。バックエンドプールは、要求を処理するバックエンドサーバーに、要求をルーティングするために使用されます。

- バックエンドプールの追加を選択

- 転送する仮想マシン等のバックエンドターゲットを選択

バックエンドプールの設定を行ったら、「構成」タブにてルーティング規則の設定を行いましょう。

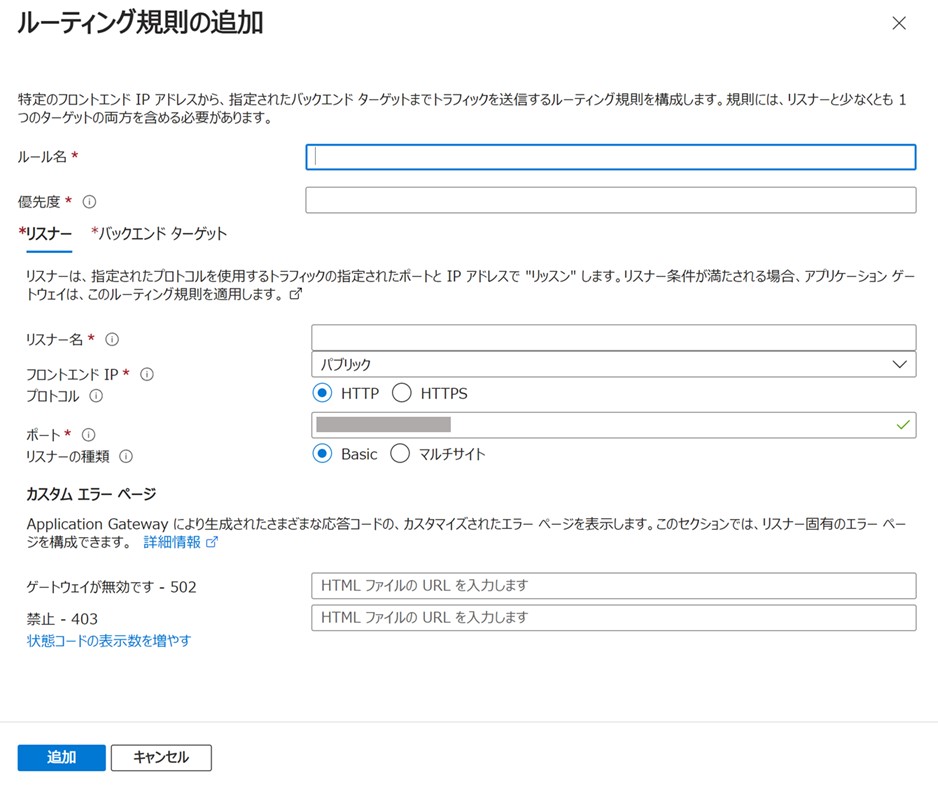

4-4.ルーティング規則の設定

「構成」タブで、ルーティング規則を使用して作成したフロントエンドと、バックエンドプールを接続します。

- 「ルーティング規則列」で「ルーティング規則の追加」を選択

- 「ルール名」と「優先度」の値を入力

- 「リスナー」と「バックエンドターゲット」それぞれの設定を入力

- 構成の設定が終われば「次へ」を選択し、確認画面へ進む

確認画面で問題ない場合、「作成」を選択しましょう。以上で、Azure Application Gatewayの作成が完了します。

Azureへのwebサーバー移行を検討しているが、運用やセキュリティ面のご不安がありましたらお気軽にお問い合わせください。

5.Azure Application Gatewayを使用するうえでの注意点

Azure Application Gatewayには、制約も存在します。ここからは、Azure Application Gatewayを使用するうえでの注意点をみていきましょう。

- OSIレイヤー4の負荷分散よりも複雑な情報を処理するため、比較するとユーザー待ち時間などのパフォーマンスは劣る場合があります。

- サーバープール内のサーバーにプライベートIPを使用する場合、Azureの仕様上、仮想ネットワークピアリングかVPN ゲートウェイの使用が必須です。仮想ネットワークピアリングがサポート対象のため、使用が推奨されています。

- HTTPセッションのタイムアウトはデフォルトで75 秒です。TCPセッションのタイムアウトはVIP上のデフォルトで4分です。

- 1つのAzure Application Gatewayでサポートされるパブリック IP アドレスはひとつだけです。

- Azureは内部使用のために各サブネットで5個のIPアドレス(最初の4個のIP アドレスと最後のIPアドレス)を予約しています。

6.Azure Application Gatewayの料金

Azure Application Gatewayの料金は、利用可能になっている合計時間と処理されたデータ量に基づいて課金される従量課金制です。

詳しくは公式サイトの料金表をご確認ください。

Application Gateway の料金 | Microsoft Azure(Microsoft Azure公式ページ)

7.Azure Application Gatewayを導入するならぜひNTT東日本にご相談ください

Webアプリケーションに対する通信を管理し、負荷を分散してくれる機能を持つAzure Application Gatewayは、システムを安定的に運用していくために必要なサービスといえるでしょう。

HTTPヘッダー情報に基づいたルーティングやCookieベースのセッションアフィニティ、サーバーの自動スケールなど、多くの機能によりメリットをもたらしてくれるAzure Application Gatewayですが、実際にAzure Application Gatewayを導入しようとしても、設定や運用の面でわからなくなってしまったり、面倒だと思ったりしてしまうことも多いのではないでしょうか。

NTT東日本のクラウド導入・運用サービスであれば、クラウド化についての不安や悩みを解決します。多くの実績を持ち、AWSやAzureの有資格者がお客さまのお悩みを確認し、ご相談に応じた提案をさせていただきます。

興味のある方は、まずは相談にてお悩みを聞かせてください。

8.Azure上でWebサイトを運用するならAzure Application Gatewayの検討を

Webサイトの冗長性や可用性を高めるには、複数Webサーバーに対する負荷分散機能の使用が不可欠と言えます。Azure Application GatewayはOSIレイヤー7レベルでの負荷分散を実現しており、URLなどHTTPヘッダー情報を参照しての負荷分散が可能です。IPアドレスではなくURLなどで負荷分散させるシステム要件への対応などに最適といえるでしょう。

Azure上で運用しているWebサイトの冗長性や可用性を向上させたいときには、Azure Application Gatewayを検討しましょう。

ネットワークからクラウドまでトータルサポート!!

NTT東日本のクラウド導入・運用サービスを確認してください!!

RECOMMEND

その他のコラム

無料ダウンロード

自社のクラウド導入に必要な知識、ポイントを

この1冊に総まとめ!

あなたはクラウド化の

何の情報を知りたいですか?

- そもそも自社は本当にクラウド化すべき?オンプレとクラウドの違いは?

- 【AWS・Azure・Google Cloud】

どれが自社に最もマッチするの? - 情シス担当者の負荷を減らしてコストを軽減するクラウド化のポイントは?

- 自社のクラウド導入を実現するまでの具体的な流れ・検討する順番は?

初めての自社クラウド導入、

わからないことが多く困ってしまいますよね。

NTT東日本では

そんなあなたにクラウド導入に必要な情報を

1冊の冊子にまとめました!

クラウド化のポイントを知らずに導入を進めると、以下のような事になってしまうことも・・・

- システムインフラの維持にかかるトータルコストがあまり変わらない。。

- 情シス担当者の負担が減らない。。

- セキュリティ性・速度など、クラウド期待する効果を十分に享受できない。。

理想的なクラウド環境を実現するためにも、

最低限の4つのポイントを

抑えておきたいところです。

-

そもそも”クラウド化”とは?

その本質的なメリット・デメリット - 自社にとって

最適なクラウド環境構築のポイント - コストを抑えるための

具体的なコツ - 既存環境からスムーズにクラウド化を

実現するためのロードマップ

など、この1冊だけで自社のクラウド化のポイントが簡単に理解できます。

またNTT東日本でクラウド化を実現し

問題を解決した事例や、

導入サポートサービスも掲載しているので、

ぜひダウンロードして読んでみてください。

面倒でお困りのあなたへ

クラウドのご相談できます!

無料オンライン相談窓口

NTT東日本なら貴社のクラウド導入設計から

ネットワーク環境構築・セキュリティ・運用まで

”ワンストップ支援”が可能です!

NTT東日本が選ばれる5つの理由

- クラウド導入を

0からワンストップでサポート可能! - 全体最適におけるコスト効率・業務効率の改善を

中立的にご提案 - クラウド環境に問題がないか、

第3者目線でチェック

してもらいたい - 安心の24時間・365日の対応・保守

- NTT東日本が保有する豊富なサービスの組み合わせで

”課題解決”と”コスト軽減”を両立

特に以下に当てはまる方はお気軽に

ご相談ください。

- さまざまな種類やクラウド提供事業者があってどれが自社に適切かわからない

- オンプレミスのままがよいのか、クラウド移行すべきなのか、迷っている

- オンプレミスとクラウド移行した際のコスト比較を行いたい

- AWSとAzure、どちらのクラウドが自社に適切かわからない

- クラウド環境に問題がないか、第3者目線でチェックしてもらいたい

- クラウド利用中、ネットワークの速度が遅くて業務に支障がでている

クラウドを熟知するプロが、クラウド導入におけるお客さまのLAN 環境や接続ネットワーク、

クラウドサービスまでトータルにお客さまのお悩みや課題の解決をサポートします。

相談無料!プロが中立的にアドバイスいたします

クラウド・AWS・Azureでお困りの方はお気軽にご相談ください。