AWSサービスのイベント履歴を記録する「AWS CloudTrail」とは?実際に利用してみた

「いつ」、「だれが」、「何を」したのかを記録してくれるサービスがAWS CloudTrailです。

AWSアカウントのガバナンス、コンプライアンス順守、運用とリスクの監査に利用できます。

当コラムではAWS CloudTrailの簡単な説明と、実際の利用例を紹介します。

こちらのコラム「AWS CloudTrailを活用したイベント管理」では概要、メリット、使い方を紹介しています。是非ご確認ください。

AWS CloudTrailとは?

AWSサービスで使用したAPIコールを記録し、「いつ」、「だれが」、「何を」したのかを確認できます。

記録可能なイベントは、「セキュリティグループの設定やデバイスの登録などのアクティビティ(管理イベント)」と「S3バケットのデータ操作やLambda関数の実行などアクティビティ(データイベント)」の2種類あります。

AWS CloudTrailはデフォルトで管理イベントを90日間、無料で記録しています。しかし、データイベントはデフォルトの状態では「OFF」になっており、記録するためには、設定が必要で、記録したイベント数に応じた利用料金が発生します。

また、データの保存期間は90日間のため、長期的に保存したい場合には、Amazon S3などのストレージサービスを利用してください (ストレージサービスの利用料金は別途発生します)

特長

特長を項目に分けて説明します。

- コンプライアンス順守の指針

ユーザーアクティビティ履歴を確認できるため、社内ポリシーおよび規制基準への準拠がより簡単になります。トラブルが生じた場合に問題のある行動を特定できることに加え、従業員の不正な行動に対する抑止力になります。 - データ不正引き出しの検出

ユーザーアクティビティ履歴を確認できることにより、データの不正引き出しを検出できます。 - セキュリティ分析

イベントをログで管理しているため、ログデータを分析ソリューションに取り込むことにより、ユーザーの行動パターンを検出し、セキュリティ分析に役立てることができます。 - トラブルシューティング

AWS CloudTrailで作成、変更、削除の操作履歴をチェックすることで、どのユーザーがどのような操作をしたのかが一目でチェックすることができます。これによって上述したコンプライアンスの順守やセキュリティポリシーに反した操作を行われていないか確認できるので、業務上の事故を発見することが可能です。

画面を用いた解説

それでは、具体的な例を元に解説していきます。今回、「AWS CloudTrailのイベント履歴から削除されたインスタンス」を、「いつ」「誰が」削除したのか確認します。

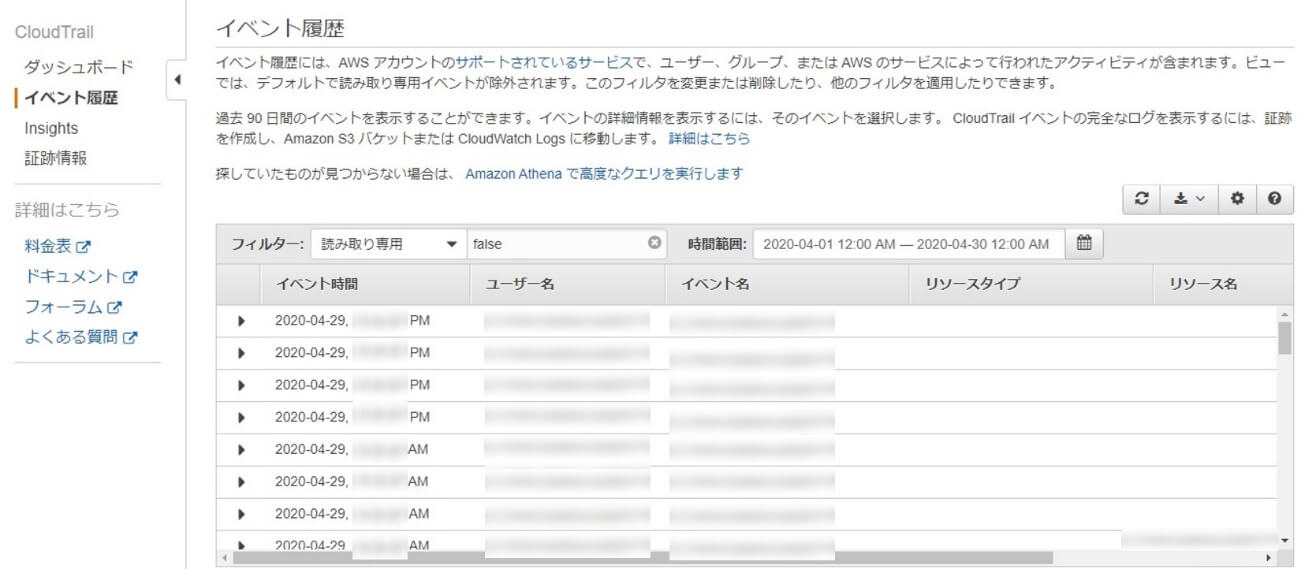

左側のイベント履歴をクリックします。

イベント履歴ではユーザー、グループ、または AWS のサービスによって行われたアクティビティを記録しており、過去のアクティビティを確認できます。

イベントデータをCSVやJSONの形式でダウンロードも可能です。

各イベントに対応するイベント時間、ユーザー名、イベント名、リソースタイプ、リソース名が記載されています。

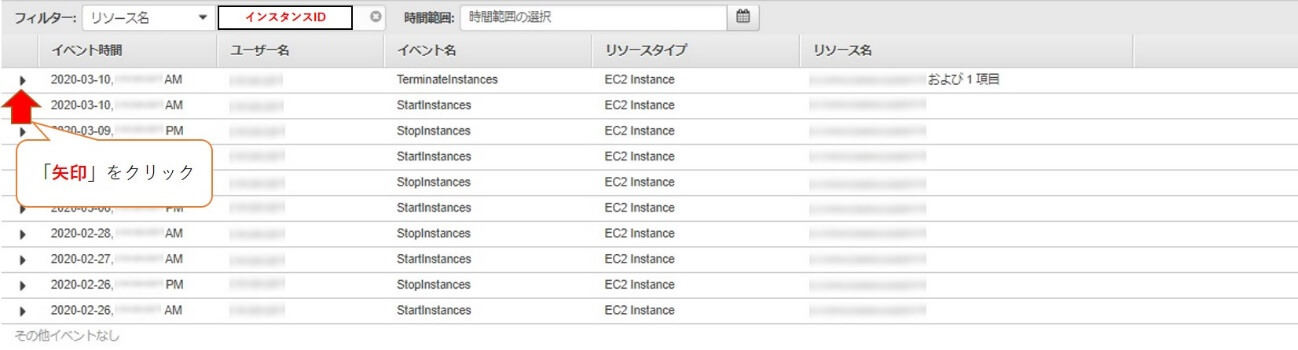

今回は削除されたインスタンスのIDをフィルターにかけ検索します。

フィルターで「リソース名」を指定し、削除されたインスタンスIDを入力しEnterキーを押下します。

以下のようにイベント履歴が確認できます。

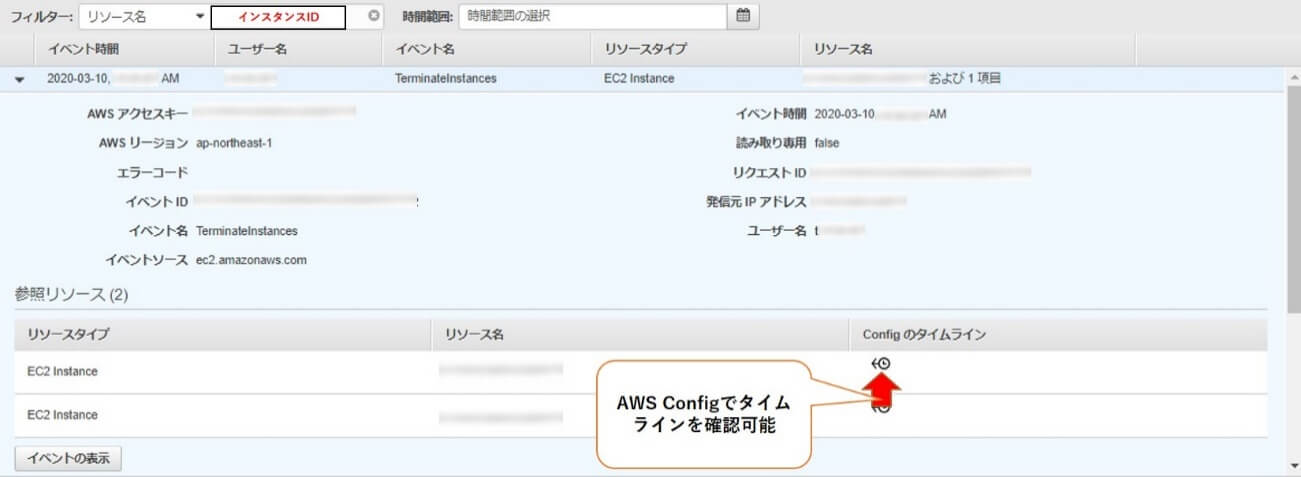

最後のイベントであるTerminateInstancesの詳細を確認します。

イベント時間で「いつ」を確認し、ユーザー名で「誰が」を確認できました。

イベント名に「TerminateInstances」と記載されているため当イベントで削除されたことが確認できます。

※AWS Configを利用している方は「Configのタイムライン」の欄にあるアイコンをクリックすることでAWS Configのタイムラインに画面遷移します。

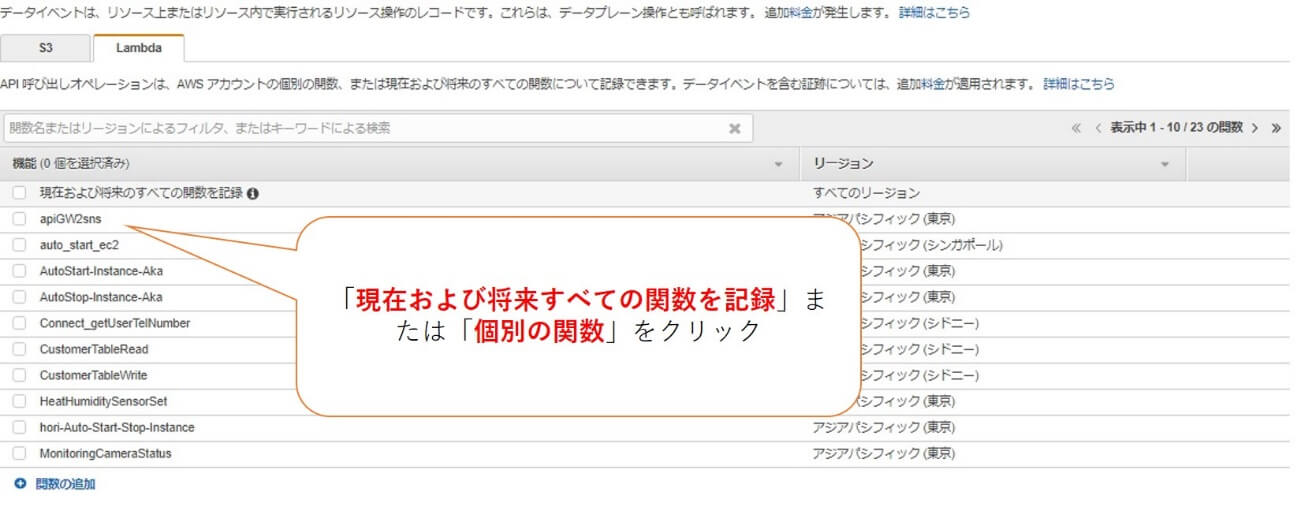

データイベントの記録方法

S3 オブジェクトレベルの API アクティビティやLambda 関数の実行アクティビティを記録したい場合はデータイベントの記録が必要となります。

データイベントを記録するには、記録を収集したいリソースまたはリソースタイプを設定する必要があります。ここでは、データイベントの記録方法を紹介します。

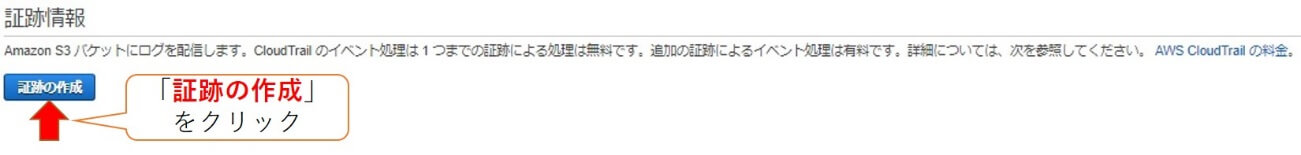

データイベントを記録するために「証跡の作成」が必要になります。

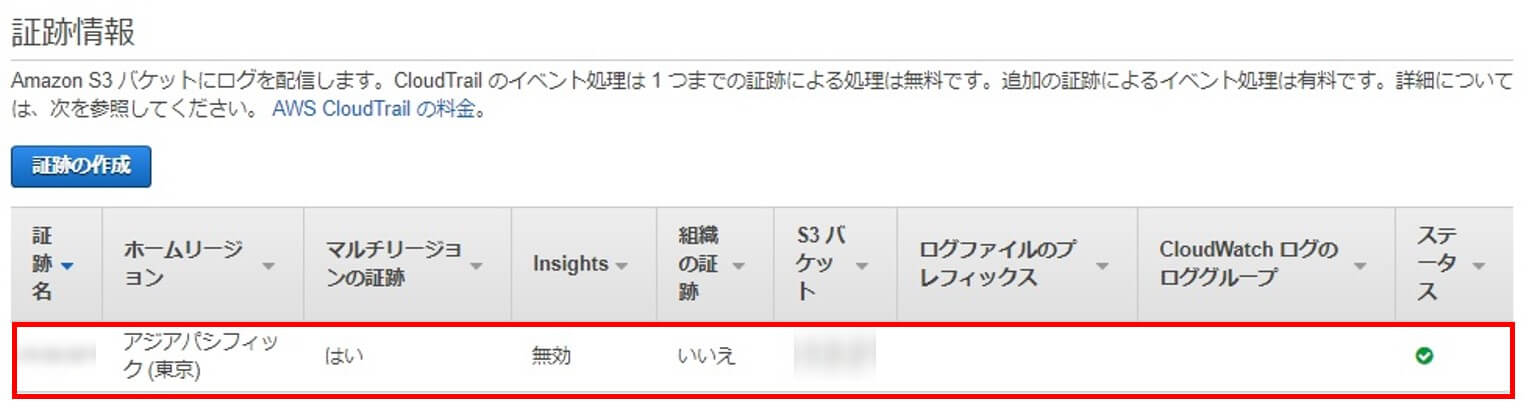

左側の「証跡情報」をクリックします。

「証跡の作成」をクリックします。

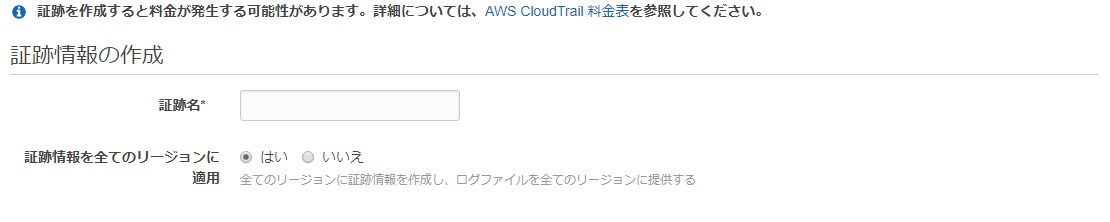

以下は「証跡の作成」項目の説明です。

証跡名:任意の名前を記載

読み込み/書き込みイベント:任意のイベントを選択

AWS KMSのイベントを記録する:任意で選択

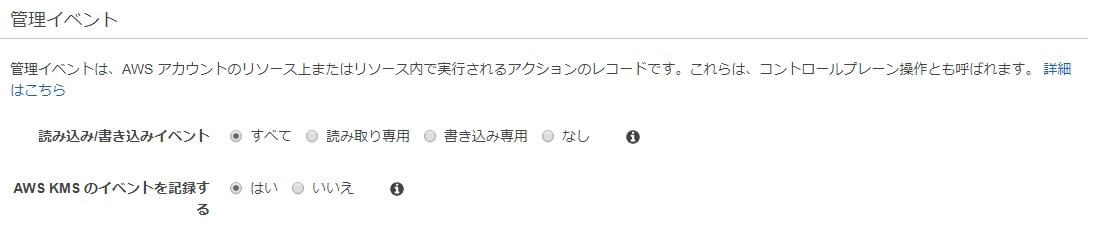

Insightsイベント:Insightsイベントを記録するかを選択

※追加料金が発生します。

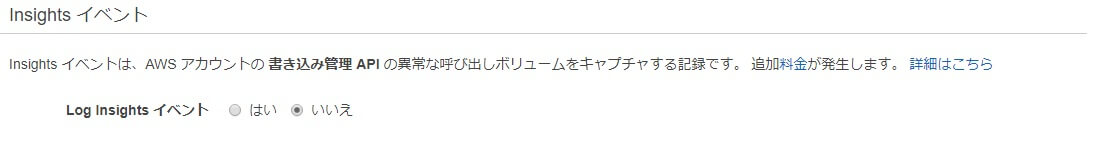

データイベント:S3、Lambdaのデータイベントを記録するか選択

※追加料金が発生します。

「アカウントのすべてのS3バケットの選択」をチェックすることでS3のデータイベントではAmazon S3 オブジェクトレベルの API アクティビティ(例:GetObject、DeleteObject、PutObject API オペレーション)を記録できます。

AWS Lambda では関数の実行アクティビティ (Invoke API)の個別の関数、または現在および将来のすべての関数について選択し記録できます。

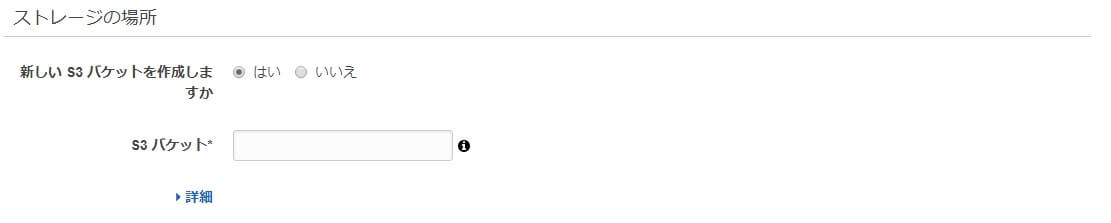

ストレージの場所:新規で作成または既存のS3バケット先を指定

※S3の利用料が発生します。

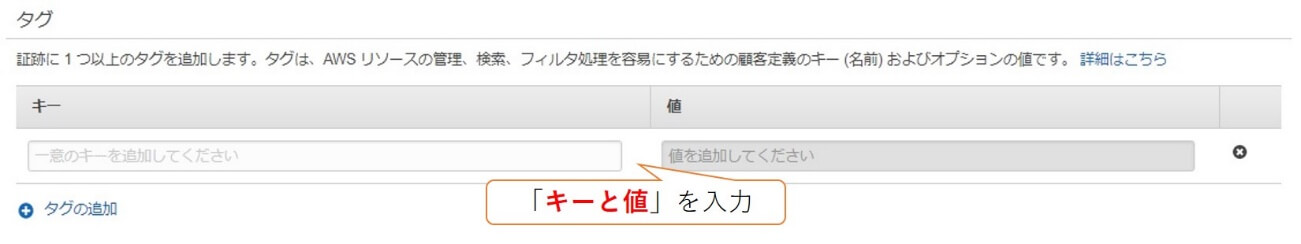

タグ:キーと値を入力

証跡と証跡のログファイルを保存するために使用する Amazon S3 バケットに同じタグを追加することで、AWS リソースグループ でこれらのリソースを管理、検索、およびフィルタリングするのが簡単になります。

右下の「作成」をクリックします。

以下のように証跡が作成されます。

おわりに

今回は、セキュリティ強化、コンプライアンス順守に向けたAWS CloudTrailについて解説いたしました。設定は非常に簡単にできますので、不測の事態に備えて、設定しておいてはいかがでしょうか。

24時間365日対応可能なクラウド監視・運用代行で、あなたをシステム運用から解放します!

クラウドのセキュリティ強化や運用リスクの監査のお悩みはクラウドソリューションへ

RECOMMEND

その他のコラム

無料ダウンロード

自社のクラウド導入に必要な知識、ポイントを

この1冊に総まとめ!

あなたはクラウド化の

何の情報を知りたいですか?

- そもそも自社は本当にクラウド化すべき?オンプレとクラウドの違いは?

- 【AWS・Azure・Google Cloud】

どれが自社に最もマッチするの? - 情シス担当者の負荷を減らしてコストを軽減するクラウド化のポイントは?

- 自社のクラウド導入を実現するまでの具体的な流れ・検討する順番は?

初めての自社クラウド導入、

わからないことが多く困ってしまいますよね。

NTT東日本では

そんなあなたにクラウド導入に必要な情報を

1冊の冊子にまとめました!

クラウド化のポイントを知らずに導入を進めると、以下のような事になってしまうことも・・・

- システムインフラの維持にかかるトータルコストがあまり変わらない。。

- 情シス担当者の負担が減らない。。

- セキュリティ性・速度など、クラウド期待する効果を十分に享受できない。。

理想的なクラウド環境を実現するためにも、

最低限の4つのポイントを

抑えておきたいところです。

-

そもそも”クラウド化”とは?

その本質的なメリット・デメリット - 自社にとって

最適なクラウド環境構築のポイント - コストを抑えるための

具体的なコツ - 既存環境からスムーズにクラウド化を

実現するためのロードマップ

など、この1冊だけで自社のクラウド化のポイントが簡単に理解できます。

またNTT東日本でクラウド化を実現し

問題を解決した事例や、

導入サポートサービスも掲載しているので、

ぜひダウンロードして読んでみてください。

面倒でお困りのあなたへ

クラウドのご相談できます!

無料オンライン相談窓口

NTT東日本なら貴社のクラウド導入設計から

ネットワーク環境構築・セキュリティ・運用まで

”ワンストップ支援”が可能です!

NTT東日本が選ばれる5つの理由

- クラウド導入を

0からワンストップでサポート可能! - 全体最適におけるコスト効率・業務効率の改善を

中立的にご提案 - クラウド環境に問題がないか、

第3者目線でチェック

してもらいたい - 安心の24時間・365日の対応・保守

- NTT東日本が保有する豊富なサービスの組み合わせで

”課題解決”と”コスト軽減”を両立

特に以下に当てはまる方はお気軽に

ご相談ください。

- さまざまな種類やクラウド提供事業者があってどれが自社に適切かわからない

- オンプレミスのままがよいのか、クラウド移行すべきなのか、迷っている

- オンプレミスとクラウド移行した際のコスト比較を行いたい

- AWSとAzure、どちらのクラウドが自社に適切かわからない

- クラウド環境に問題がないか、第3者目線でチェックしてもらいたい

- クラウド利用中、ネットワークの速度が遅くて業務に支障がでている

クラウドを熟知するプロが、クラウド導入におけるお客さまのLAN 環境や接続ネットワーク、

クラウドサービスまでトータルにお客さまのお悩みや課題の解決をサポートします。

相談無料!プロが中立的にアドバイスいたします

クラウド・AWS・Azureでお困りの方はお気軽にご相談ください。