AWSの責任共有モデルとは?事業者とユーザーの責任範囲や必要な情報セキュリティ対策を解説

クラウドサービスであるAWSを活用するには、強固な情報セキュリティ対策が欠かせません。一方で、自社が利用するAWSサービスではどこまで対策を取ればよいのか、悩んでいる方も多いでしょう。

AWSを安全に活用していくには、まずAWSの責任共有モデルを理解することが必要です。本記事では、AWS責任共有モデルの概要や事業者であるAWSの責任範囲、ユーザーの責任範囲について詳しく解説します。

ユーザーの責任範囲である情報セキュリティ対策についても解説していますので、セキュリティに不安がある方はぜひ参考にしてください。

1.AWSの責任共有モデルとは

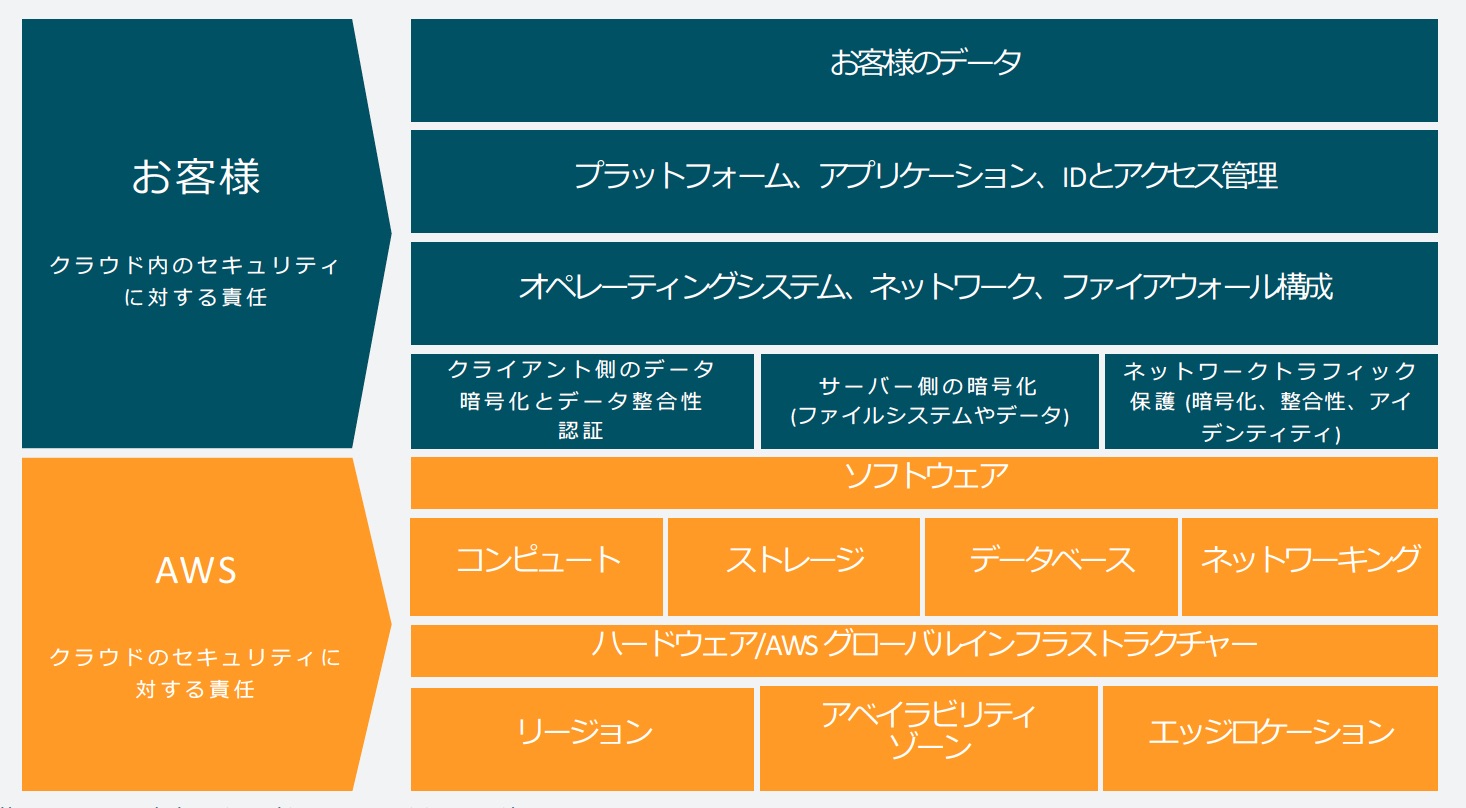

AWS責任共有モデルとは、ユーザーとAWSどちらに責任の所在があるかを明確に分ける考え方のことです。

AWS責任共有モデルの適用を自社での利用シーンに照らし合わせれば、万が一情報セキュリティ面で事故があった場合に、どちらが責任を持つのか明確にできます。

責任の範囲を明確にすれば、自社が責任を持たなければならない部分がはっきりし、運用コストの削減や保守負担の軽減につながるというメリットがあります。そのため、AWSを構築・運用する際は必ず責任共有モデルを理解しましょう。

2.責任共有モデルにおける責任範囲について

AWSの責任共有モデルの主な責任範囲は、以下のように分けられます。

出典:AWS「責任共有モデル」

ただし全てのサービスで同じように責任が分けられているのではありません。AWSの責任共有モデルの責任範囲は、利用サービスによって異なります。

AWSのサービスとして、大きく分けてIaaSとPaaS、SaaSがあります。大まかな責任範囲の内容は、以下の表を確認しましょう。

| IaaS | PaaS | SaaS | |

|---|---|---|---|

| AWSの責任範囲 |

|

|

|

| ユーザーの責任範囲 |

|

|

|

このようにサービスによって責任の範囲は異なり、その責任の境界を「責任分界点」といいます。自社で運用するサービスがどの分類になるか、責任分界点がどこなのかをしっかり把握しておくとよいでしょう。

この章では、AWSの責任範囲とユーザーの責任範囲を解説します。自社が運用するサービスと照らし合わせながら参考にしてください。

2-1.事業者(AWS)の責任範囲

事業者であるAWSの責任範囲をおおまかに分けると以下の3つです。

- 物理的な保護

- インフラストラクチャの管理

- ホストOSの管理

順番に解説します。

2-1-1.物理的な保護

データセンターなどの施設を物理的に保護する責任は、AWSが担っています。AWSデータセンターの集まりであるリージョンは各地域に点在していて、設置場所には災害に強い地域が選ばれています。たとえば日本にあるリージョンは大阪と東京です。

万が一、片方のリージョンが災害などによる停電に見舞われて機能しなくなったとしても、もう一つのリージョンでまかなえるように管理されています。

施設では警備員の配置はもちろん、防御壁や監視カメラ・多要素認証などさまざまな対策が取られており、物理的に保護できるように管理されています。

2-1-2.インフラストラクチャの管理

インフラストラクチャの管理も、事業者であるAWSの責任です。インフラ設備があるデータセンターでは、インフラが正常に稼働できるよう空調の管理が徹底され、万が一のためにバックアップ電源もあります。

管理者が24時間監視しており、インフラストラクチャが正常に稼働するように管理されています。

2-1-3.ホストOSの管理

ホストOSの管理もAWSの責任範囲です。ホストOSとは物理サーバーにインストールされているOSのことを指します。

ホストOSはAWS管理者の多要素認証のみで入れる仕組みとなっており、外部からの侵入はできません。さらにホストOSでの操作はログを全て保管されており、アクセス権も毎回削除されるようになっています。

2-2.ユーザーの責任範囲

AWSのサービス上でユーザーが設定する範囲に関しては、ユーザーの責任範囲になります。個々のサービスによって内容は変わりますが、ユーザーの責任範囲は以下の5つです。

- ゲストOS

- ネットワーク設定

- アプリケーション

- データの暗号化

- アクセス権限管理

ひとつずつ解説します。

2-2-1.ゲストOS

ゲストOSは、IaaSのサービスのみユーザーの責任です。OSの更新はもちろん、ファイアウォールの構成やセキュリティパッチの適用、アプリケーション管理などを全てユーザー側で管理しなければなりません。

一方、SaaSのようなマネージドサービスについては、AWS側がOSを管理します。利用サービスのOSがどちらの責任になるのかは、サービスによって異なるため注意しましょう。

2-2-2.ネットワーク設定

オンプレミスのサービスに関しては、ネットワークの設定もユーザーが責任を持つ必要があります。

そのほか、IaaSであるAmazon EC2のネットワーク構成はもちろん、情報漏えいなどが起きないようなセキュリティの設定や管理もユーザー側で必要です。

2-2-3.アプリケーション

インスタンスしたアプリケーションも、AWSは一切責任を負いません。万が一アプリケーションに不具合が発生し、機会損失が起きたとしても、全てユーザー側の責任となります。アプリケーションのテストをしっかり実施した上で、リリースすることが大切です。

2-2-4.データの暗号化

データの保存や分析の際に利用する、データの暗号化についてもユーザー側の責任で管理・設定します。

データは事業者であるAWSの財産ではなく、ユーザーの財産です。そのためデータを安全に利用するための暗号化は、100%ユーザーの責任で実施する必要があります。

2-2-5.アクセス権限管理

アクセス権限管理も、AWSでは責任を負わず全てユーザーの責任です。データの暗号化と同じように、システムやアプリケーションのアクセス権限はもちろん、データのアクセス権も管理が必要です。

アクセス権限の管理をおろそかにすると、情報漏えいの原因となりセキュリティの事故にも直結します。AWSを利用するにあたって重要な設定・管理のひとつです。

3.ユーザーが行うべき情報セキュリティ対策

本章ではAWSのサービスを利用するにあたり、ユーザーがとるべき情報セキュリティ対策を6つ紹介します。必要な対策を理解しておくことで、セキュリティ事故を未然に防ぐ術がわかります。

自社の情報セキュリティ対策の構築に活用してください。

3-1.アクセス制御と認証

情報セキュリティ対策として、アクセス制御と認証を円滑に管理しなければなりません。AWSのサービスでは、IAM(AWS Identity and Access Management)を活用するとアクセスの認証や制御の集中管理が可能です。

IAMでは、IAMユーザーアカウントを発行し、ユーザーやグループごとに細かくアクセス権限を設定できます。

たとえばAのユーザーには全てのアクセス権を与え、BのユーザーにはAmazon S3の読み取りのみのアクセス権を与えるといったこともできます。

AWS IAMについて細かい内容を知りたい方は、下記の記事を参考にしてください。

さらにセキュリティを強化するには、多要素認証(MFA)を有効にするのがよいでしょう。

多要素認証(MFA)とは、パスワードでの認証だけでなく、指紋認証やワンタイムパスワードなど複数の認証を組み合わせて本人確認を実施する認証方法のことです。IAMには多要素認証の機能も備わっているので、活用すればセキュリティを強固にできます。

多要素認証についての記事も掲載していますので、詳しく知りたい方は下記の記事をご確認ください。

関連記事:多要素認証とは?二段階認証との違いやメリットデメリットまで解説

3-2.データの暗号化

Amazon S3ではバケットへアップロードする際、データの暗号化をデフォルトのSSE-S3で実施します。

暗号化のキータイプはデフォルトのSSE-S3のほか、AWS Key Management Serviceも選択可能です。SSE-S3はAWSが管理する鍵での暗号化ですが、ユーザー側の鍵を使用したい場合は、AWS Key Management Serviceを活用するのがよいでしょう。AWS Key Management Serviceは、暗号鍵の生成だけでなく一元管理もできるフルマネージドサービスです。

AWS Key Management Serviceを活用したい方は、こちらの記事を参考にしてください。

関連記事:AWS Key Management Service(KMS)とは?仕組みや使い方を解説

また、Amazon S3を使用するメリットや利用方法などは以下の記事で解説しています。

関連記事:Amazon S3をどう使うか-容量無制限の優れたストレージサービス

3-3.セキュリティグループの設定

AWSのサービスを利用する際は、セキュリティグループとネットワークアクセス制御リスト (NACL)を設定しましょう。

Amazon EC2で提供されるセキュリティグループは、仮想ファイアウォールとして標準装備されています。セキュリティグループを設定することで、Amazon EC2のアクセス許可の設定やトラフィック管理が可能です。

さらにAmazon VPCでネットワークのセグメンテーションと分離し、ネットワークアクセス制御リスト (NACL)を設定することで、サブネットへのトラフィック制御ができます。トラフィック制御をすれば、ネットワーク遅延などが起きることなく、より快適なネットワークの構築を実現できます。

Amazon VPCの接続方法についての詳しい内容は、以下の記事をご確認ください。

関連記事:クラウド上にプライベートネットワーク空間を構築できるAmazon VPCの特徴と接続構成

3-4.ログ監視とインシデント管理

情報セキュリティ対策として、ログ監視やインシデント管理をしておきましょう。AWSサービスの中でログ監視やインシデント管理に特化しているのが、Amazon CloudWatchとAWS CloudTrailです。

Amazon CloudWatchを活用すれば、ログの収集やシステム監視をしながらリソース利用率の確認ができます。万が一異常値が出た場合に、アラートにて通知アクションを起こす機能も搭載されています。

AWS CloudTrailを併用すると、IAMユーザーがいつどのような操作をしたか履歴を追跡し、セキュリティインシデントが起きた場合の調査や監査の支援が可能です。

Amazon CloudWatchとAWS CloudTrailの両方を利用することで、不正アクセスなどに対するユーザーの動きと、サービスのパフォーマンスなど全体の監視が可能となります。

Amazon CloudWatchとAWS CloudTrailの詳しい概要を知りたい方は、以下の記事を参考にしてください。

関連記事:AWS上のサービスを監視する「Amazon CloudWatch」の実力は?

関連記事:AWS CloudTrailを活用したイベント管理

3-5.外部からの不正アクセスや攻撃を防止

AWSを活用する際は、外部からの不正アクセスや攻撃の防止もしなければなりません。AWS WAFやAWS Shield、Amazon GuardDutyをうまく活用すると、外部攻撃からサービスを守れます。

ファイアウォールであるAWS WAFを活用すれば、SQLインジェクションやクロスサイトスクリプティングなどの、脆弱性を狙う攻撃からサービスを守ることができます。またAWS Shieldを利用すれば、DDosの攻撃からの保護も可能です。

さらにAmazon GuardDutyを利用すれば、不正アクティビティや異常なトラフィックを自動学習にてモニタリング・検出し、セキュリティ脅威を特定できます。早期に不正アクセスなどを検知できることで、より早い対応や修復が可能となります。

AWS WAFやAWS Shield、Amazon GuardDutyの内容やメリット・料金について知りたい方は、以下の記事を参考にしてください。

関連記事:AWS WAFを活用するために ―その機能とメリット

関連記事:DDoS攻撃からの保護や緩和をサポートする「AWS Shield」など、AWSの脅威検出サービスについて知る

3-6.パッチ管理と脆弱性対策

システムを正常に稼働させるためにも、パッチ管理と脆弱性対策が必要です。

インスタンスやサーバー内でバグなどの小さな不具合が起きた場合、正常に動作させるためにはOSにパッチを当てるなどの対応をとり、解決します。パッチ管理をおろそかにしていると、システム障害を起こしたり情報漏えいが起きたりするリスクが高まります。

また、パッチ適用後も状況確認が必要です。パッチが増えれば増えるほど管理が難しくなってくるので、パッチ管理の自動化も検討しましょう。

脆弱性対策としては、脆弱性を診断できるAWS Inspectorが最適です。AWS Inspectorを活用すればアプリケーション内の脆弱性をスキャンし、セキュリティガイドラインに準拠していることを確認できます。AWS Inspectorを定期的に活用することで、セキュリティリスクの早期発見ができるといえるでしょう。

mazon Inspectorのメリットや機能を詳しく知りたい方は、以下の記事も参考にしてください。

4.AWSの情報セキュリティ対策ならぜひNTT東日本にご相談ください

AWSの情報セキュリティ対策でお悩みの方は、ぜひNTT東日本のAWSセキュリティチェックをご活用ください。

AWSを活用するにあたって情報セキュリティ設定が不十分だと、情報漏えいやアカウントの乗っ取りなどが発生するリスクが高まります。

NTT東日本のAWSセキュリティチェックを活用すれば、実際のセキュリティ設定を客観的にチェックできます。AWSの有資格者であるプロが担当となり、チェックした内容をもとにアドバイスを受けられるので、情報セキュリティ対策をより強化することが可能です。

情報セキュリティ対策に不安があるものの、そのままにしていませんか?AWSの情報セキュリティ対策で少しでもお悩みがある方は、ぜひ以下のページを参考にしてください。

AWSの責任共有モデルについてまとめ

AWS責任共有モデルとは、ユーザーとAWSどちらに責任の所在があるかを明確に分ける考え方のことを指します。どちらに責任があるかを理解したうえで、適切な情報セキュリティ対策が必要です。

また責任範囲はAWSサービスによって異なります。活用しているサービスの責任分界点がどこにあるかをしっかり理解し、ユーザーの責任範囲に対しては適切な情報セキュリティ対策をとりましょう。

情報漏えいなどのセキュリティ事故を起こさないためにも、適切な対策は不可欠です。自社の情報セキュリティ対策が最適なのか不安な方は、ぜひNTT東日本のAWSセキュリティチェックをご活用ください。

RECOMMEND

その他のコラム

無料ダウンロード

自社のクラウド導入に必要な知識、ポイントを

この1冊に総まとめ!

あなたはクラウド化の

何の情報を知りたいですか?

- そもそも自社は本当にクラウド化すべき?オンプレとクラウドの違いは?

- 【AWS・Azure・Google Cloud】

どれが自社に最もマッチするの? - 情シス担当者の負荷を減らしてコストを軽減するクラウド化のポイントは?

- 自社のクラウド導入を実現するまでの具体的な流れ・検討する順番は?

初めての自社クラウド導入、

わからないことが多く困ってしまいますよね。

NTT東日本では

そんなあなたにクラウド導入に必要な情報を

1冊の冊子にまとめました!

クラウド化のポイントを知らずに導入を進めると、以下のような事になってしまうことも・・・

- システムインフラの維持にかかるトータルコストがあまり変わらない。。

- 情シス担当者の負担が減らない。。

- セキュリティ性・速度など、クラウド期待する効果を十分に享受できない。。

理想的なクラウド環境を実現するためにも、

最低限の4つのポイントを

抑えておきたいところです。

-

そもそも”クラウド化”とは?

その本質的なメリット・デメリット - 自社にとって

最適なクラウド環境構築のポイント - コストを抑えるための

具体的なコツ - 既存環境からスムーズにクラウド化を

実現するためのロードマップ

など、この1冊だけで自社のクラウド化のポイントが簡単に理解できます。

またNTT東日本でクラウド化を実現し

問題を解決した事例や、

導入サポートサービスも掲載しているので、

ぜひダウンロードして読んでみてください。

面倒でお困りのあなたへ

クラウドのご相談できます!

無料オンライン相談窓口

NTT東日本なら貴社のクラウド導入設計から

ネットワーク環境構築・セキュリティ・運用まで

”ワンストップ支援”が可能です!

NTT東日本が選ばれる5つの理由

- クラウド導入を

0からワンストップでサポート可能! - 全体最適におけるコスト効率・業務効率の改善を

中立的にご提案 - クラウド環境に問題がないか、

第3者目線でチェック

してもらいたい - 安心の24時間・365日の対応・保守

- NTT東日本が保有する豊富なサービスの組み合わせで

”課題解決”と”コスト軽減”を両立

特に以下に当てはまる方はお気軽に

ご相談ください。

- さまざまな種類やクラウド提供事業者があってどれが自社に適切かわからない

- オンプレミスのままがよいのか、クラウド移行すべきなのか、迷っている

- オンプレミスとクラウド移行した際のコスト比較を行いたい

- AWSとAzure、どちらのクラウドが自社に適切かわからない

- クラウド環境に問題がないか、第3者目線でチェックしてもらいたい

- クラウド利用中、ネットワークの速度が遅くて業務に支障がでている

クラウドを熟知するプロが、クラウド導入におけるお客さまのLAN 環境や接続ネットワーク、

クラウドサービスまでトータルにお客さまのお悩みや課題の解決をサポートします。

相談無料!プロが中立的にアドバイスいたします

クラウド・AWS・Azureでお困りの方はお気軽にご相談ください。