対策なしは危険!リモートデスクトップのセキュリティ全解説

【こちらもチェック】クラウドVDIの検討お役立ちマニュアルとパンフレットのダウンロードはこちら

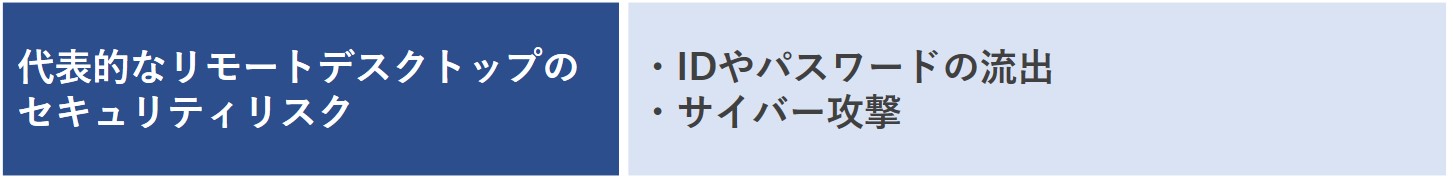

テレワークや多様な働き方の実現に欠かせないリモートデスクトップには、セキュリティリスクがあります。リモートデスクトップ利用におけるセキュリティ上の代表的な危険性は、ID・パスワードの流出やサイバー攻撃などです。

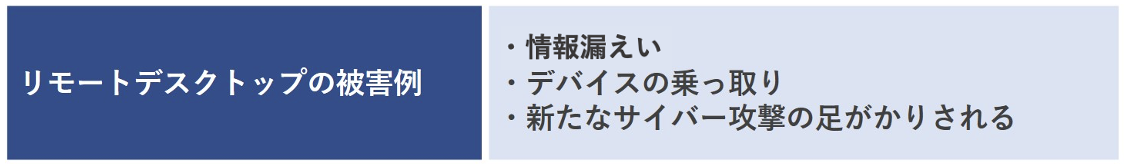

ID・パスワードが流出したり、サイバー攻撃を受けたりすると、情報漏えいやデバイスの乗っ取り・新たなサイバー攻撃の足がかりされるなど、大きな被害が発生してしまいます。その結果、二次的に、企業の社会的な信用失墜や損害賠償の支払いといった損失にもつながりかねません。

こういったセキュリティ上の危険性は、リモートデスクトップを使う以上、規模や業種にかかわらず、どの企業にも同じように発生しうるものです。効率的な業務遂行のためにリモートデスクトップを導入した結果、大きなトラブルに巻き込まれるという不本意な結果を招かないためにも、セキュリティを高める対策が欠かせません。

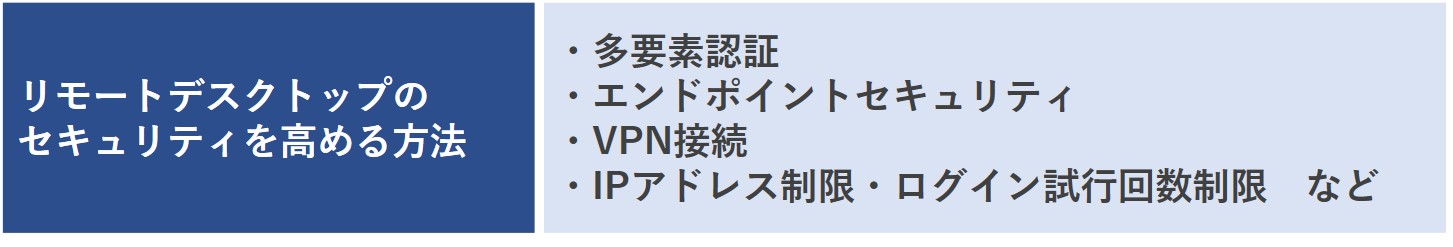

リモートデスクトップのセキュリティを高める方法は、多要素認証の導入やエンドポイントセキュリティなど、多岐にわたります。各対策がどのようなリスクを軽減できるのかを把握した上で組み合わせることによって、効果的にセキュリティを高めることができるでしょう。

今回は、リモートデスクトップのセキュリティを効果的に高め、安全で快適な業務環境を構築するために必要となる、リモートデスクトップのセキュリティに関する危険性と対策の基礎知識を解説します。

【この記事の内容】

- リモートデスクトップの代表的なセキュリティリスク

- リモートデスクトップのセキュリティリスクの事例

- リモートデスクトップのセキュリティを強化する方法

- 【種類別】リモートデスクトップのセキュリティ比較

今回ご紹介するポイントを理解しておくことで、リモートデスクトップのセキュリティについて、どのような危険性があるのかを具体的に把握した上で、適切な対策を取ることができるようになるでしょう。

また、当記事では、リモートデスクトップツールの種類に応じた特徴・セキュリティリスクなどの比較もご紹介しています。何となく現在のツールを選んでいる場合は、よりニーズに合ったツールが他にある可能性もありますので、ぜひ確認してみてください。

目次:

- 1. リモートデスクトップの代表的なセキュリティリスク

- 1-1. ID・パスワードの流出

- 1-2. サイバー攻撃

- 2. リモートデスクトップのセキュリティリスクの事例

- 2-1. GoldBrute

- 2-2. BlueKeep

- 2-3. Phobos

- 3. リモートデスクトップのセキュリティを強化する方法

- 3-1. 多要素認証

- 3-2. エンドポイントセキュリティ

- 3-3. VPN接続

- 3-4. IPアドレス制限・ログイン試行回数制限

- 3-5. 他のリモートアクセス手段の検討

- 4. 【種類別】リモートデスクトップのセキュリティリスク比較

- 4-1. WindowsRDP

- 4-2. Chromeリモートデスクトップ

- 4-3. リモートデスクトップツール

- 5. セキュリティの高いリモートワーク環境をクラウドで構築するならNTT東日本

- 5-1. 安全・快適なリモートアクセスのための環境構築をワンストップサポート

- 5-2. 150件を超える実績に裏付けられた課題解決力

- 5-3. 長期的なコストパフォーマンスの高さを重視したご提案

- 6. まとめ

1. リモートデスクトップの代表的なセキュリティリスク

リモートデスクトップを使うことによる代表的なセキュリティリスクは、ID・パスワードの流出とサイバー攻撃です。

| リモートデスクトップの代表的なセキュリティリスク | |

|---|---|

| ID・パスワードの流出 |

|

| サイバー攻撃 |

|

リモートデスクトップを利用する際に、それぞれのリスクがなぜ高まるのか、それによってどのような被害が発生してしまうのかを、具体的に説明していきます。

1-1. ID・パスワードの流出

リモートデスクトップを利用する際によくあるセキュリティリスクが、ID・パスワードといったアカウント情報の流出です。アカウント情報の流出は、ID・パスワードの管理がきちんとできていないことで発生します。

◆ID・パスワードが流出する具体例

- パソコンのディスプレイなど他者の目につくところにID・パスワードを記載していて、盗み見られる

- 推測しやすいパスワードを設定していたため、特定される

ID・パスワードが漏えいしてしまうと、正規のユーザーと同じように、不正な目的を持った人もリモートデスクトップを利用できるようになってしまいます。その結果、個人情報や機密情報が漏えいしたり、勝手に情報を削除・暗号化されたり、デバイスを乗っ取られたりと、さまざまな被害につながってしまうでしょう。

◆ID・パスワードが流出すると発生する被害の具体例

- 金融機関やクレジットカードの情報が漏えいし、金銭的被害を受ける

- 顧客の情報を盗まれ売買され、顧客からの信頼を失った上に損害賠償請求に発展する

- 社内のシステムに侵入され、データを勝手に削除された

- 自分のメールアドレスからマルウェア入りのメールを取引先に一斉送信されてしまった

ID・パスワードの流出を防ぐポイントは、以下の2つです。

①ID・パスワードを他者に見られないように厳重に管理する

②簡単に特定されないように、長くて複雑な推測されにくいパスワードを設定する

1-2. サイバー攻撃

リモートデスクトップを利用する際にインターネット経由で接続しているときは、サイバー攻撃のリスクが高くなります。サイバー攻撃の具体例を見てみましょう。

◆サイバー攻撃の具体例

- 総当たり攻撃を受けてID・パスワードを特定され、不正アクセスし放題になる

- インターネット上でデータを盗み見られる

- ランサムウェアでデータを暗号化され、解除のための身代金を要求される

- マルウェア感染によってバックドアを設置され、気付かないうちに社内やWebサイトの情報を改ざんされる

サイバー攻撃にはさまざまな手段があるので、リスクを抑えるためには、回線のセキュリティ対策とデバイスのセキュリティ対策を両方講じるなど、複数の対策を組み合わせることが大切です。

2. リモートデスクトップのセキュリティリスクの事例

ここでは、実際にあったリモートデスクトップのセキュリティリスクに関する事例をご紹介します。

| リモートデスクトップのセキュリティリスクの事例 | |

|---|---|

| GoldBrute |

|

| BlueKeep |

|

| Phobos |

|

特にランサムウェア感染については、警察庁によると、令和3年におけるランサムウェアの感染経路の約20%はリモートデスクトップとなっていることから、注意が必要です。

2-1. GoldBrute

GoldBruteは、WindowsRDPを狙って総当たり攻撃をするマルウェアです。総当たり攻撃とは、リモートデスクトップへのログインパスワードを特定するために、さまざまなパスワードを片っ端から入力する攻撃方法を意味します。

パスワードを特定した後は、その端末から別の端末に攻撃を仕掛けていくことで感染範囲を拡大するのが特徴です。被害者になるとともに、新たな攻撃の足がかりとして利用されることで、加害者の片棒を担がされるような形になってしまいます。

WindowsRDPは、無料で使えるので気軽に導入する企業も多いですが、利用者が多い分サイバー攻撃のターゲットにもされやすいので、セキュリティ対策をきちんと行って利用することが大切です。

2-2. BlueKeep

BlueKeepとは、2019年にマイクロソフト社が発表したWindowsRDPの脆弱性のことです。脆弱性とは、サイバー攻撃に対して無防備なプログラムの欠陥を意味します。脆弱性を悪用した攻撃は、世界的に行われており、BlueKeepでも暗号資産マイニング攻撃などが行われました。

現在ではパッチもリリースされているBlueKeepですが、脆弱性自体は、いつ再び見つかるとも限りません。セキュリティ対策を徹底するとともに、脆弱性の情報を日頃から見逃さないようにしておくことの重要性がわかる事例と言えるでしょう。

2-3. Phobos

Phobosは、WindowsRDPの開放ポートを狙って攻撃するランサムウェアです。感染すると、保管していたデータ類を不正に暗号化し使えない状態にしてビットコインで身代金を要求されます。

業務で使用するデータをまとめて使えなくされてしまえば、ビジネスの継続自体が難しくなってしまうので、大変厄介な攻撃と言えるでしょう。

WindowsRDPを狙ったランサムウェアは多く、GrandCrabやCrySisなど複数の種類があります。リモートデスクトップとランサムウェアは、一見すると結びつかないように感じる方も多いかもしれません。しかし、令和3年度のランサムウェアの感染経路の約20%はリモートデスクトップという警察庁の発表もありますので、警戒が必要です。

3. リモートデスクトップのセキュリティを強化する方法

意外にセキュリティリスクの高いリモートデスクトップは、適切なセキュリティ対策を行うことで、安全に使いこなすことができます。

| リモートデスクトップのセキュリティを強化する方法 |

|---|

|

1. 多要素認証 2. エンドポイントセキュリティ 3. VPN接続 4. IPアドレス制限・ログイン試行回数制限 |

上記に加えて、リモートデスクトップ以外のリモートアクセスツールを選ぶことでも、セキュリティを高めることができます。

順番にどういう対策なのかを説明していきますので、ご確認ください。

3-1. 多要素認証

リモートデスクトップのセキュリティを強化するには、多要素認証を導入することをおすすめします。

多要素認証とは、ID・パスワードの他に別の認証要素を加えることです。以下の3要素のうち、2つ以上を組み合わせることで、不正アクセスのリスクを大幅に減らせます。

| 多要素認証の3要素とは | |

|---|---|

| 知識 | ID・パスワード、PINコード、秘密の質問など |

| 所有 | アプリ認証、ワンタイムパスワード、ICカードなど |

| 生体 | 指紋、声紋、顔、位置情報など |

複数の認証要素を組み合わせておけば、万一パスワードが流出したり特定されたりした場合であっても、不正にログインすることができません。総当たり攻撃などで特定される危険性のあるパスワードだからこそ、このような備えは必須と言えるでしょう。

3-2. エンドポイントセキュリティ

エンドポイントセキュリティを導入することで、万一マルウェアに感染した場合であっても、会社のデータなどを守ることが可能になります。

エンドポイントセキュリティとは、ネットワークの末端(エンドポイント)にあたる、パソコンやタブレット・スマートフォンに導入するセキュリティ対策の一種です。アンチウイルスソフトのように、ウイルスの侵入を防ぐことが目的ではなく、侵入されても直ちに無力化することを目的としています。

ウイルスなどを侵入前に防ぐには、ウイルスの定義ファイルがアンチウイルスソフト内に存在する必要がありますので、最新のウイルスなどは防げないリスクがあります。そこで、エンドポイントセキュリティを導入して被害を食い止められるようにしておくことで、確実にデータや会社を守ることができるのです。

3-3. VPN接続

リモートデスクトップをインターネット経由で接続しているなら、VPN接続の導入をおすすめします。VPN接続とは、インターネット上に暗号化した仮想の専用回線を作り、通信の安全性を高める技術のことです。

インターネット上では、情報を盗み見られたり、サイバー攻撃を受けたりする可能性があります。リモートデスクトップの安全性を高めるには、回線の安全性確保は必須であることを覚えておきましょう。

3-4. IPアドレス制限・ログイン試行回数制限

IPアドレス制限・ログイン試行回数制限の設定をしておくことで、リモートデスクトップに不正アクセスされるリスクを抑えることができます。

| IPアドレス制限 |

|

|---|---|

| ログイン試行回数制限 |

|

サイバー攻撃はいつ受けるかわからないので、設定を適正化し、攻撃から端末やアカウント情報を守れるようにしておきましょう。

3-5. 他のリモートアクセス手段の検討

クラウド型のリモートアクセス方法であるクラウドVDI(DaaS)を検討することで、セキュリティを格段に高めることができます。クラウドVDI(DaaS)であれば、セキュリティ対策機能が豊富なものも選べるからです。

◆クラウドVDIとは

- クラウド上のサーバーに仮想デスクトップを作成し、アクセスして利用する

- クラウドなので、インターネット環境があればどこからでもアクセス可能

また、クラウドVDIは、全員のデスクトップを一括管理できるので、アップデートやバックアップ時などの手間がかからないといったメリットもあります。

テレワークのセキュリティに課題のある方は、NTT東日本へお気軽にお問い合わせください。

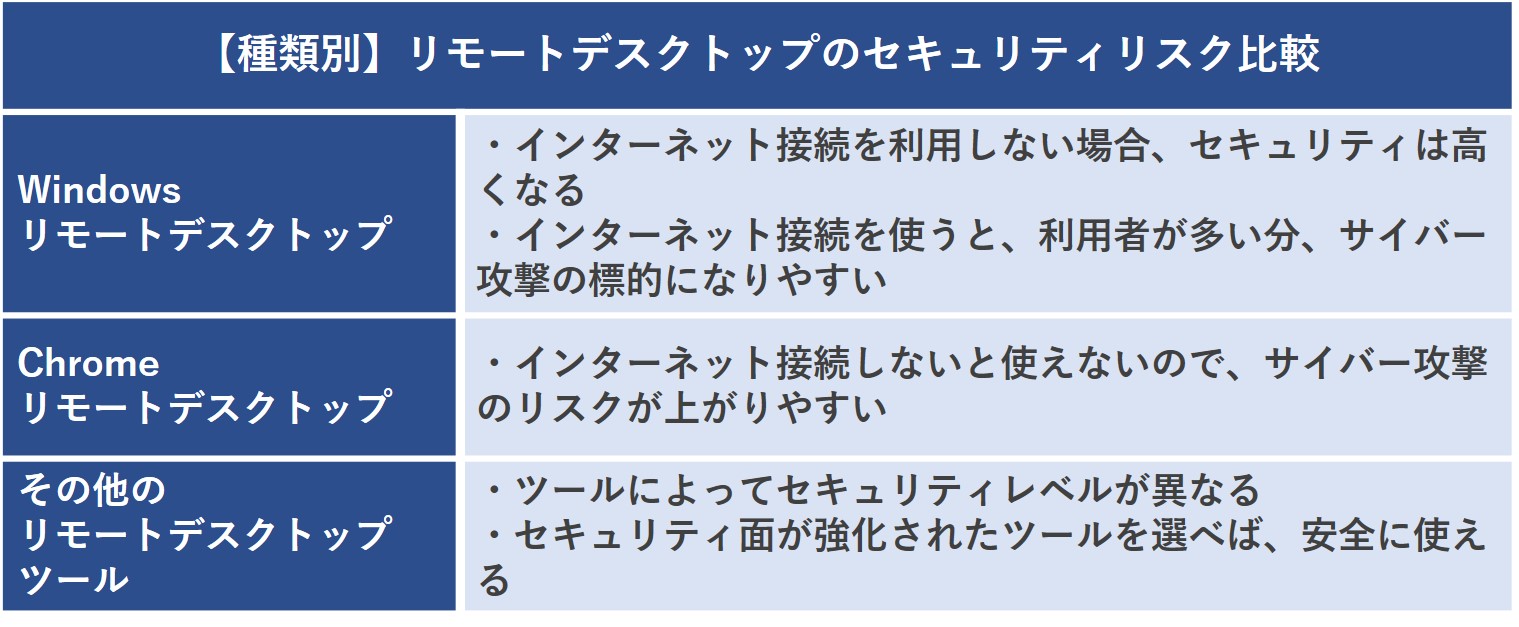

4. 【種類別】リモートデスクトップのセキュリティリスク比較

リモートデスクトップは、ツールによって特徴やセキュリティリスクが異なります。ここでは、代表的な無料リモートデスクトップツールであるWindowsRDPとChromeリモートデスクトップ、その他有料で使えるツールについて、ポイントを絞って比較してみましょう。

| Windowsリモートデスクトップ |

|

|---|---|

| Chromeリモートデスクトップ |

|

| その他のリモートデスクトップツール |

|

4-1. WindowsRDP

WindowsRDPは、Windows 10 Proに標準装備されたリモートデスクトップツールです。無料で使えることもあり、多くのユーザーに利用されています。

WindowsのOSでしか使えないものの、基本的にセキュリティ性能は高く設計されています。特に社内LANなど閉じた環境内で使う場合は、安全性を高く保つことが可能です。

一方で、利用者が多い分、サイバー攻撃のターゲットにされやすい傾向にあります。

インターネット経由でつなぐ場合は、

- セキュリティ対策を徹底すること

- 脆弱性などの情報収集を怠らないこと

- ポートなどをデフォルトの設定のまま使わず、カスタマイズして使うこと

に注意しましょう。

4-2. Chromeリモートデスクトップ

Chromeリモートデスクトップは、Googleの提供するリモートデスクトップツールです。OSを選ぶことなく、難しい設定もほとんどなく、誰でも無料で使えます。ただし、インターネット経由でしか使えず、Webブラウザを開くので動作が遅くなりやすいことに注意が必要です。

セキュリティ対策はきちんと行われているツールではありますが、次のようなリスクがあります。

- Googleアカウントが漏えいすれば、不正アクセスの要因となる

- インターネット接続が必須なので、サイバー攻撃を受けるリスクが高くなりやすい

なお、会社所有のパソコンにChromeリモートデスクトップを利用することは、セキュリティポリシーに反する場合があります。無断で使用せず、社内で確認を取ってから使うようにしましょう。

4-3. リモートデスクトップツール

無料で使えるリモートデスクトップツールの他に、有料で使えるリモートデスクトップツールも多数存在します。基本的に有料のツールは、セキュリティ面でも高度な技術が採用されており、使いやすさを向上させる機能も豊富です。

セキュリティ面やリモートデスクトップのレスポンスのスピードなどを高めたいなら、有料ツールを検討してみるとよいでしょう。

| リモートデスクトップツールの一例とセキュリティのポイント | |

|---|---|

| TeamViewer |

|

| AnyDesk |

|

| LAPLINK 14 |

|

5. セキュリティの高いリモートワーク環境をクラウドで構築するならNTT東日本

クラウドを活用したVDIやリモートアクセスの導入を検討されているなら、ぜひ一度NTT東日本のクラウドソリューションへご相談ください。

クラウド導入支援事業者である私たちが、業務スタイルに適した快適なVDIの導入を実現に導きます。

ここでは、それを可能にする私たちの強みをご紹介します。

5-1. 安全・快適なリモートアクセスのための環境構築をワンストップサポート

クラウド導入支援事業者でもあり、ネットワーク事業者でもあるNTT東日本なら、従業員の皆さまの作業環境となるクラウドについてはもちろん、クラウドにアクセスするためのネットワーク構築についてもサポートが可能です。

一般的なクラウド導入支援事業者ではネットワークはサポート範囲外としているケースも多いのですが、NTT東日本はネットワークについても専門的な知見があるため、クラウド環境とネットワークの設計・構築をワンストップでサポートいたします。

こうした一貫したサポートで、お客さまの業務スタイルに合った安全で快適なVDI環境の構築をリードします。

5-2. 150件を超える実績に裏付けられた課題解決力

NTT東日本のクラウドソリューションでは、クラウドを活用し、お客さま企業でのビジネス上の課題解決をリードしてきました。その数は実に150社以上に上ります。

こうした実績に裏付けられた課題解決力によって、あなたの会社の業務スタイルに適したご提案が可能です。

まずは、VDIに関するご要望をお気軽にお話しください。

予算内でVDI環境を構築したい

社内にエンジニアが居なくても運用可能な形でVDIを導入したい

強固な情報セキュリティ対策とVDIの利用を両立させたい

etc.

幅広いニーズにお応えしてきた私たちが、あなたの会社やその業務スタイルにマッチするVDIの構成をご提案します。

5-3. 長期的なコストパフォーマンスの高さを重視したご提案

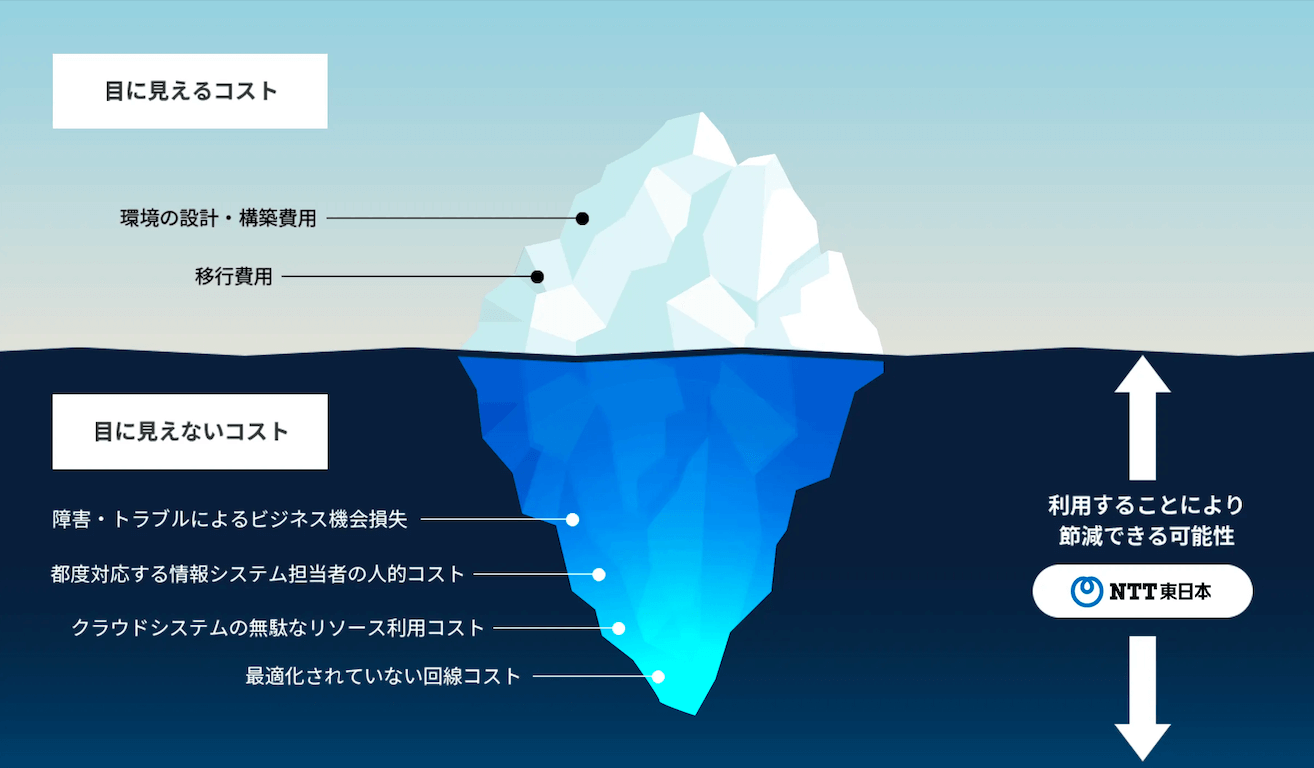

NTT東日本では、長期的なコストパフォーマンスの高さを重視したご提案・サポートを行います。

コストについては、VDIの導入にかかるコストだけではなく、運用開始後のコストや削減が見込めるコストについても考慮し、長期的に見てコスト効率の良いVDI環境をご提案します。

また、パフォーマンスについては、クラウドの有資格者があなたの会社の要件にベストなサービスや環境構成をご提案。

これらにより、長期的に見て高い水準のコストパフォーマンスを目指します。

このようにNTT東日本は、あなたの会社やその業務スタイルに適した快適なVDIの導入を全面的にサポートいたします。

VDIの導入を検討されているなら、ぜひ一度私たちにお話をお聞かせください。

6. まとめ

リモートデスクトップの代表的なセキュリティリスクは、ID・パスワードの流出とサイバー攻撃です。

| ID・パスワードの流出 |

|

|---|---|

| サイバー攻撃 |

|

リモートデスクトップのセキュリティリスクの事例として、代表的なものを見てみましょう。

| GoldBrute |

|

|---|---|

| BlueKeep |

|

| Phobos |

|

リモートデスクトップ利用時のサイバー攻撃で、特に気を付けたいのがランサムウェアです。ランサムウェアの感染経路の約20%はリモートデスクトップという警察庁の発表もあります。

リモートデスクトップのセキュリティを強化する方法として、おすすめなのが次の4つです。

| リモートデスクトップのセキュリティを強化する方法 |

|---|

|

1. 多要素認証 2. エンドポイントセキュリティ 3. VPN接続 4. IPアドレス制限・ログイン試行回数制限 |

リモートデスクトップのセキュリティリスクは、ツールによっても異なります。利用状況や社内のセキュリティポリシーなどに合わせて、最適なツールを選択しましょう。

テレワークの浸透に伴い多くの企業が活用するリモートデスクトップですが、便利さだけに目を向けてセキュリティ対策を怠ると、サイバー攻撃や不正アクセスの被害に巻き込まれる危険性があります。

きちんとセキュリティ対策を講じたうえでリモートデスクトップを活用し、安全かつ効率的な業務環境を構築することが大切です。

リモートデスクトップを安全に利用したい方は、NTT東日本にお気軽にご相談ください。

RECOMMEND

その他のコラム

無料ダウンロード

自社のクラウド導入に必要な知識、ポイントを

この1冊に総まとめ!

あなたはクラウド化の

何の情報を知りたいですか?

- そもそも自社は本当にクラウド化すべき?オンプレとクラウドの違いは?

- 【AWS・Azure・Google Cloud】

どれが自社に最もマッチするの? - 情シス担当者の負荷を減らしてコストを軽減するクラウド化のポイントは?

- 自社のクラウド導入を実現するまでの具体的な流れ・検討する順番は?

初めての自社クラウド導入、

わからないことが多く困ってしまいますよね。

NTT東日本では

そんなあなたにクラウド導入に必要な情報を

1冊の冊子にまとめました!

クラウド化のポイントを知らずに導入を進めると、以下のような事になってしまうことも・・・

- システムインフラの維持にかかるトータルコストがあまり変わらない。。

- 情シス担当者の負担が減らない。。

- セキュリティ性・速度など、クラウド期待する効果を十分に享受できない。。

理想的なクラウド環境を実現するためにも、

最低限の4つのポイントを

抑えておきたいところです。

-

そもそも”クラウド化”とは?

その本質的なメリット・デメリット - 自社にとって

最適なクラウド環境構築のポイント - コストを抑えるための

具体的なコツ - 既存環境からスムーズにクラウド化を

実現するためのロードマップ

など、この1冊だけで自社のクラウド化のポイントが簡単に理解できます。

またNTT東日本でクラウド化を実現し

問題を解決した事例や、

導入サポートサービスも掲載しているので、

ぜひダウンロードして読んでみてください。

面倒でお困りのあなたへ

クラウドのご相談できます!

無料オンライン相談窓口

NTT東日本なら貴社のクラウド導入設計から

ネットワーク環境構築・セキュリティ・運用まで

”ワンストップ支援”が可能です!

NTT東日本が選ばれる5つの理由

- クラウド導入を

0からワンストップでサポート可能! - 全体最適におけるコスト効率・業務効率の改善を

中立的にご提案 - クラウド環境に問題がないか、

第3者目線でチェック

してもらいたい - 安心の24時間・365日の対応・保守

- NTT東日本が保有する豊富なサービスの組み合わせで

”課題解決”と”コスト軽減”を両立

特に以下に当てはまる方はお気軽に

ご相談ください。

- さまざまな種類やクラウド提供事業者があってどれが自社に適切かわからない

- オンプレミスのままがよいのか、クラウド移行すべきなのか、迷っている

- オンプレミスとクラウド移行した際のコスト比較を行いたい

- AWSとAzure、どちらのクラウドが自社に適切かわからない

- クラウド環境に問題がないか、第3者目線でチェックしてもらいたい

- クラウド利用中、ネットワークの速度が遅くて業務に支障がでている

クラウドを熟知するプロが、クラウド導入におけるお客さまのLAN 環境や接続ネットワーク、

クラウドサービスまでトータルにお客さまのお悩みや課題の解決をサポートします。

相談無料!プロが中立的にアドバイスいたします

クラウド・AWS・Azureでお困りの方はお気軽にご相談ください。