ゼロデイ攻撃についてわかりやすく解説|手口から被害事例・対策まで

ITの基本情報を毎週メールマガジンにてお届けしております。こちらからご登録ください。

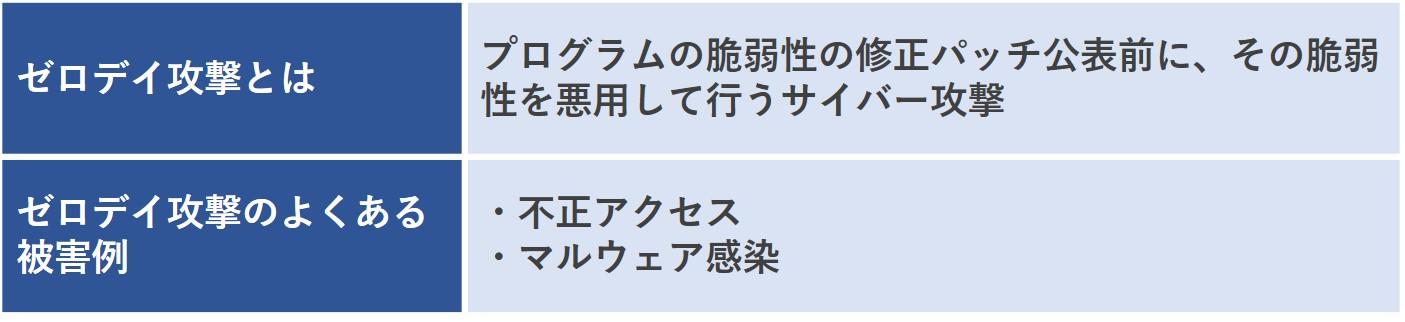

ゼロデイ攻撃とは、OSやソフトウェアの中で、プログラム上セキュリティが不十分になっている部分(脆弱性)を補強するパッチが公表される前に、その脆弱性を狙って行われるサイバー攻撃のことです。

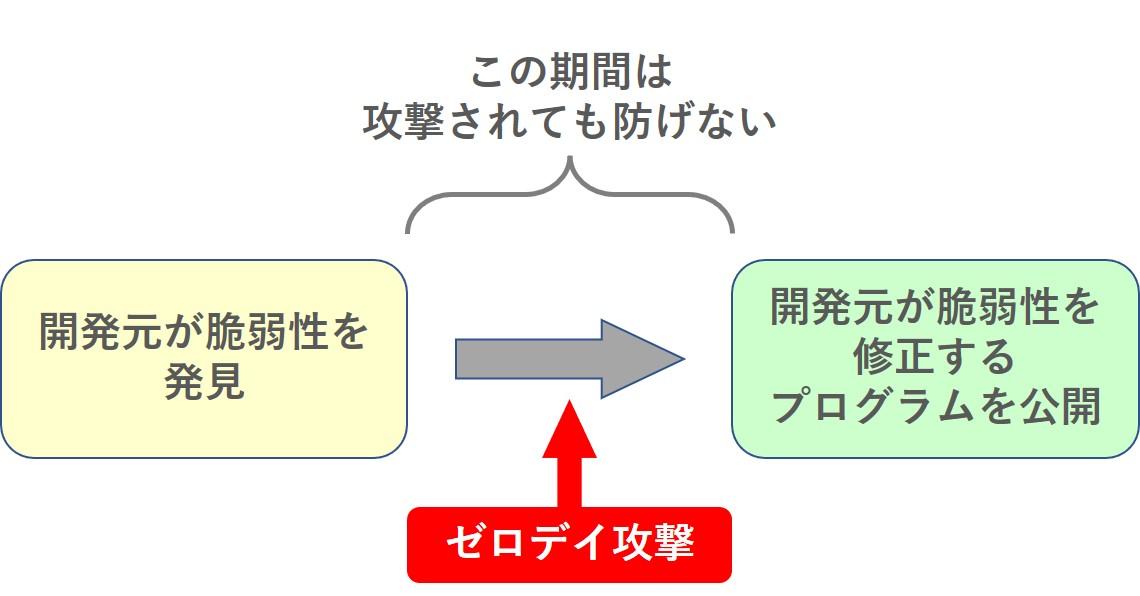

複雑なプログラムで構成されるOSやソフトウェアには、どうしても脆弱性が生じます。開発元はユーザーから脆弱性の報告を受けるなどすると、速やかに修正用のパッチを公表しますが、

- どうしてもパッチの公表までタイムラグが生じる

- 攻撃する意図のある人が開発元より先に脆弱性を見つける場合もある

などの理由から、ゼロデイ攻撃に発展してしまうケースがあるのです。

ゼロデイ攻撃を受けてしまうと、不正アクセスをされてパソコンや社内のシステムを乗っ取られたり、マルウェアに感染させられてデータが盗まれたり破壊されたりするなどの被害が発生します。

そして、IT化の進む現代では、どのような企業も、ゼロデイ攻撃の対象になるリスクがあるのです。

情報処理推進機構(IPA)の発表した最新の「情報セキュリティ10大脅威 2022」において、初登場し第7位にランクインしていることからも、いかに今備えるべき脅威であるかがうかがえるでしょう。

ゼロデイ攻撃に対抗するための対策として、おすすめな方法は次の5つです。

| ゼロデイ攻撃に対抗するおすすめの方法5つ |

|---|

|

この記事では、ゼロデイ攻撃への適切な対策をとれるようになるために押さえておきたい基礎知識や対処法などを解説します。

【この記事の内容】

- ゼロデイ攻撃とは

- ゼロデイ攻撃の影響

- ゼロデイ攻撃で脆弱性を狙われた代表例

- ゼロデイ攻撃されたときの対処法

- ゼロデイ攻撃に対抗するための方法

このようなポイントを把握しておくことで、ゼロデイ攻撃とはどのようなものかを正しく理解し、自社に必要な対策を取ることができるようになるでしょう。

ITツールを活用する以上は、情報漏えいやシステムの停止など取り返しの付かない事態を避けるためにも、代表的なサイバー攻撃を把握し、きちんと対策しておくようにしましょう。

ITの基本情報を毎週メールマガジンにてお届けしております。こちらからご登録ください。

目次:

- 1. ゼロデイ攻撃とは?

- 1-1. ゼロデイ攻撃はなぜ厄介なのか

- 1-2. 【最新動向】ゼロデイ攻撃は情報セキュリティ10大脅威の第7位

- 1-3. ゼロデイ攻撃のよくある攻撃方法

- 2. ゼロデイ攻撃による2つの被害

- 3. ゼロデイ攻撃で対象になりやすいプログラム3つと対策法

- 3-1. OS

- 3-2. Webブラウザ

- 3-3. サーバーソフトウェア

- 4. ゼロデイ攻撃されたときの対処法

- 4-1. ネットワークから切断する

- 4-2. セキュリティを管理する部署に連絡

- 4-3. セキュリティ対策ソフトでスキャン・駆除する

- 5. ゼロデイ攻撃に対抗するための方法

- 5-1. 基本的な対策を徹底する

- 5-2. サンドボックス環境を導入する

- 5-3. 重要情報の暗号化と隔離を行う

- 5-4. 脆弱性の有無を第三者に確認してもらう

- 5-5. EDR製品を導入する

- 6. まとめ

1. ゼロデイ攻撃とは?

ゼロデイ攻撃とは、OSやソフトウェアの脆弱性(セキュリティホール)を悪用するサイバー攻撃の一種です。

ゼロデイとは「0日」を意味します。

脆弱性への対策であるパッチがダウンロード可能になる1日目よりも前(0日目)に攻撃をしかけるので、ゼロデイ攻撃と呼ばれます。

例えば、社内のシステムのOSに脆弱性が見つかったときに、ゼロデイ攻撃をされるとシステム内の情報をすべて盗まれる危険性などがあります。

※脆弱性(セキュリティホール)とは

- OSやソフトウェアなどでプログラム上の不備があるためにセキュリティが低くなっている部分のこと

- 脆弱性(セキュリティホール)を放置すると簡単にウイルスに感染したり不正アクセスされたりするので、速やかに修正プログラム(パッチ)を適用する必要がある

- なお、脆弱性自体は珍しいものではなく、深刻さの違いはあれどよくあるものなので、基本的には開発元がパッチやアップデートを公表したらすぐに適用しておくことが大切

ゼロデイ攻撃は、攻撃を仕掛けるタイミングこそ特殊ですが、攻撃の内容や経路は一般的なサイバー攻撃と大きな違いはありません。組織をゼロデイ攻撃から守るには、攻撃の特徴や事例を把握し、サイバー攻撃に対する基本的な対処を徹底していくことがポイントになります。

1-1. ゼロデイ攻撃はなぜ厄介なのか

ゼロデイ攻撃は厄介であると、よく言われます。それは、攻撃を完全に防ぐことや、攻撃されたことに速やかに気付くことが難しい、という特徴があるからです。

- 横にスクロールします

| ゼロデイ攻撃の特徴 | |

|---|---|

| 攻撃を完全に防ぐことが難しい |

|

| 攻撃されたことに速やかに気付くことが難しい |

|

こまめなアップデートやセキュリティソフトの導入だけでは完全に防ぐのが難しいゼロデイ攻撃に対抗するには、保存する重要データを暗号化するなど、根本的な対策を組み合わせる必要があるでしょう。対策について詳しくは、「5. ゼロデイ攻撃に対抗するための方法」で説明します。

1-2. 【最新動向】ゼロデイ攻撃は情報セキュリティ10大脅威の第7位

「脆弱性の修正プログラム配布前の攻撃なんて、そうそう起こるものではないのではないか」と考えがちです。しかしゼロデイ攻撃は、今やどのような企業でもターゲットになる身近な脅威であることを認識しておく必要があります。

社会的に大きな影響を与える実際の事案をもとに決められる、IPAの「情報セキュリティ10大脅威」の最新の結果においても、ゼロデイ攻撃は初登場で第7位という結果でした。

- 横にスクロールします

| 【最新】組織における情報セキュリティ10大脅威 | |

|---|---|

| 1位 | ランサムウェア |

| 2位 | 標的型攻撃 |

| 3位 | サプライチェーンの弱点の悪用 |

| 4位 | テレワークなどを狙った攻撃 |

| 5位 | 内部犯による情報漏えい |

| 6位 | 脆弱性の情報公開タイミングでの攻撃 |

| 7位 | ゼロデイ攻撃 |

| 8位 | メール詐欺 |

| 9位 | IT基盤の障害 |

| 10位 | 過失などによる情報漏えい |

※参照:IPA「情報セキュリティ10大脅威」

業務でインターネットやITツールを使う企業は、どのような企業であっても、ゼロデイ攻撃の対象になります。思わぬ被害に遭わないためにも、攻撃方法などをきちんと把握しておくようにしましょう。

1-3. ゼロデイ攻撃のよくある攻撃方法

ゼロデイ攻撃の攻撃方法としてよくあるのが、

①メールにマルウェアを添付して送りつける

②ウェブサイトを改ざんし、閲覧者にマルウェア入りファイルをダウンロードさせる

の2種類です。

- 横にスクロールします

| ゼロデイ攻撃の代表的な方法 | |

|---|---|

| ①マルウェア添付メール |

|

| ②Webサイト改ざん |

|

ゼロデイ攻撃では、こういったメールやWebサイトに仕込まれているマルウェアが、修正プログラム発表前の脆弱性を狙ったタイプのものになっています。

よくある攻撃方法を踏まえると、

- メールの添付ファイルは、たとえ取引先など知り合いからのものでも、不用意に開かない

- 業務に関係のないWebサイトは開かない

といった自衛策が有効と言えるでしょう。

2. ゼロデイ攻撃による2つの被害

ゼロデイ攻撃を受けた場合の被害として多いのが、①不正アクセスと②マルウェア感染です。

- 横にスクロールします

| ゼロデイ攻撃の具体例 | |

|---|---|

| ①不正アクセス | 【具体例】

|

| 【事例】 特定の共有フォルダがゼロデイ攻撃に遭い、不正アクセスされた結果200人分の個人情報が流出するという事例が発生しています。このケースでは、開発元もまだ認知していなかった脆弱性が狙われました。 |

|

| ②マルウェア感染 | 【具体例】

|

| 【事例】 メーカーがゼロデイ攻撃で社内のシステムに侵入され、数千件もの個人情報が流出するといった大規模な事案が発生しています。このケースでは、攻撃者はゼロデイ攻撃で社内システムに侵入後、システムを通じて社内にマルウェアをばらまくことで、大量の情報を盗み取りました。 |

|

このように、ゼロデイ攻撃を防ぎきれないと、システムが使えなくなる・乗っ取られる、情報が流出するなど、さまざまな被害が発生するリスクがあります。

3. ゼロデイ攻撃で対象になりやすいプログラム3つと対策法

これまでにゼロデイ攻撃で脆弱性を狙われたプログラムの代表例には、次のようなものがあります。

| ゼロデイ攻撃で脆弱性を狙われたプログラムの具体例 |

|---|

|

大規模なゼロデイ攻撃は、オープンソースのプログラムやユーザー・使用製品の多いプログラムで発生しやすい傾向にあります。

このような傾向を踏まえると、

- オープンソースのプログラムも積極的に導入している

- デジタル化を急速に進めている

- テレワークなどインターネットを活かした、場所にとらわれない働き方を推進している

といった企業では、ゼロデイ攻撃の対象になる可能性が高くなってしまいがちと言えるでしょう。

それでは、脆弱性を狙われた各プログラムについて具体的に説明していきます。

3-1. OS

OSの脆弱性をゼロデイ攻撃することで、バックドアを作って端末や機器を乗っ取ることができます。例えば、次のようなことも可能でしょう。

- パソコンを乗っ取り、情報を抜き取ったりマルウェアをばらまいたりする

- Webカメラを悪用する

- ルーターの認証情報を確認する

【このような脅威に対抗するには?】

- セキュリティソフトの導入や速やかなOSアップデートなど、基本的なセキュリティ対策を徹底する

- 定期的に脆弱性やサイバー攻撃についての情報を確認しておく

- 保有するどのデバイスにどういうソフトウェアが使われているのか把握し、ゼロデイ攻撃の影響範囲がわかるようにしておく

- 日ごろからネットワーク活動などを監視しておく

3-2. Webブラウザ

インターネットを閲覧するときに開くWebブラウザは、過去に何度もゼロデイ攻撃のターゲットにされてきました。

Webブラウザの脆弱性を狙ったゼロデイ攻撃の事例には、標的型メール攻撃と組み合わせることでWEB上の取引所のPC乗っ取りをしようとしたものがあります。

このときは、取引所側が速やかな対応を行ったため、事なきを得ました。

大手企業が開発・提供するWebブラウザであっても例外ではなく、脆弱性を突かれると、接続するパソコンまで危険が及ぶので注意が必要です。

【このような脅威に対抗するには?】

- 組織全体のWebブラウザ使用状況を把握しておく

- 使用するWebブラウザの脆弱性について情報収集する

- セキュリティソフトの導入や速やかなOSアップデートなど、基本的なセキュリティ対策を徹底する

- 日ごろからネットワーク接続のログを監視しておく

3-3. サーバーソフトウェア

メッセージの送受信やデータベースなど、さまざまな機能・データを提供するソフトウェアであるサーバーソフトウェアを対象としたゼロデイ攻撃もよく行われます。

メーカーの提供する電子メール送受信などが可能なサーバーソフトウェアに対するゼロデイ攻撃の兆候が見られました。実際に大きな被害までは出なかったものの、バックドアを仕掛けデータを盗む・通信内容をスキャンするなど、さまざまな被害の発生リスクがありました。

【このような脅威に対抗するには?】

- 組織内でどのようなソフトウェアを利用しているか把握する

- 使用するソフトウェアの脆弱性に関する情報収集をする

- ゼロデイ攻撃の危険性が高いと判断したら、一時的に利用を中止する

ITの基本情報を毎週メールマガジンにてお届けしております。こちらからご登録ください。

4. ゼロデイ攻撃されたときの対処法

ゼロデイ攻撃をされたとわかったときの初動対応は、次のとおりです。

| ゼロデイ攻撃されたときの対処法 |

|---|

|

1. ネットワークから切断する 2. セキュリティを管理する部署に連絡 3. セキュリティソフトでスキャン・駆除する |

適切な初動対応ができるかどうかで、被害を最小限に抑えられるか拡大を許してしまうのかが変わるので、行うべき内容を平時からしっかり把握しておきましょう。

4-1. ネットワークから切断する

ゼロデイ攻撃を受けたとき最初に行うべきことは、攻撃の対象になっているデバイスやサイトなどをネットワークから切断し、これ以上被害が拡大しないようにすることです。

具体的には、次のような対応を取りましょう。

- インターネットから切断する

- 社内のネットワークから切断する

- サイトであればいったん閉鎖する

攻撃者がアクセスできないようにすることはもちろん、他のデバイスや利用者などに感染を広げないようにすることが大切です。

4-2. セキュリティを管理する部署に連絡

ネットワークから隔離し、これ以上の被害拡大を防止できたら、速やかに社内のセキュリティ管理部署に連絡しましょう。

管理部署には、攻撃発覚から現在に至るまでの経緯や現在の対応状況(攻撃された端末を隔離したなど)を説明する必要がありますが、とにかく第一報は早く入れることがポイントです。

マルウェア感染・不正アクセス・情報漏えい発生時は、セキュリティ対策委員会への報告も必要になりますので、その対応をどう進めるかも含めて管理部署と協議してください。

なお、報告の様式などは、情報処理推進機構(IPA)のホームページで確認できます。

4-3. セキュリティ対策ソフトでスキャン・駆除する

社内のセキュリティ管理部署と情報共有できたら、詳しい感染状況や被害状況を確認し、マルウェアなどに感染している場合は駆除しましょう。マルウェアの検知や駆除は、基本的にセキュリティ対策ソフト・ツールで行うことができます。

セキュリティ対策ソフトで対応できず、初期化が必要になるケースもあります。ただし初期化すると、システムやデバイスを復旧できると同時に、侵入の痕跡(ログなど)も消えてしまうので、セキュリティ管理部署と相談したうえで検討してください。

また、ゼロデイ攻撃を受けたら初期化するケースもあることを踏まえ、日ごろから必要なデータのバックアップを定期的に行っておくことが大切です。

5. ゼロデイ攻撃に対抗するための方法

ゼロデイ攻撃に対抗するための対策として、おすすめな方法は次の5つです。

| ゼロデイ攻撃に対抗するための主な方法5つ |

|---|

|

どういう対策なのか、確認してみましょう。

5-1. 基本的な対策を徹底する

最初に行うべきことは、次の3つの基本的な対策を徹底することです。

- OSやソフトウェアのアップデートが公表されたら、速やかに適用する

- セキュリティ対策ソフトを導入する

- 不明な添付ファイルやリンクなどにアクセスしない

この3つを徹底できていないと、ゼロデイ攻撃以前に、サイバー攻撃全般を防げなくなってしまうからです。「セキュリティ対策でも、基礎をしっかりと押さえておくことが重要」だということを、覚えておきましょう。

5-2. サンドボックス環境を導入する

サンドボックスとは、外部とのデータの行き来が厳格に管理された領域のことです。隔離された領域なので、万一マルウェアに感染したデータを開いたとしても、サンドボックスの外には影響がありません。

安全かどうかわからないデータを、どうしても開いて確認しなければならない状況であっても、サンドボックス内で試すことで安全にチェックができます。

「不明なデータは慎重に検討を」と言われても、開かざるを得ない場合があるビジネス環境では、こうしたサンドボックスを準備しておくことで、安全性と利便性を両立できるでしょう。

5-3. 重要情報の暗号化と隔離を行う

完全に防ぐことが難しいゼロデイ攻撃に備えるには、万一攻撃を防ぎきれなかったときも、被害を抑える仕組みにしておくことが欠かせません。そこで、ぜひ行うべきことが、重要情報の暗号化と隔離です。

ゼロデイ攻撃の影響を受ける可能性がある領域にデータを保存せざるを得ない状況では、暗号化して保管しておきましょう。また、基本的に流出して困るデータは、ゼロデイ攻撃の影響を受けそうな領域ではなく、隔離された領域に保存することが大切です。

5-4. 脆弱性の有無を第三者に確認してもらう

現在のセキュリティに脆弱性が無いか、専門の業者などセキュリティに精通した第三者に確認してもらうのもおすすめです。

社内でのみ対策を行っていると、サイバー攻撃を行うようなハッカーから見ると、致命的な脆弱性が放置されたままになっている危険性があります。

社内にサイバーセキュリティに詳しい部署がない場合は、第三者による脆弱性診断を、ぜひ検討してみましょう。

5-5. EDR製品を導入する

万一、ゼロデイ攻撃を防ぎきれなかったときの対策として、EDR製品を導入しておくと安心です。EDRとはEndpoint Detection and Responseの略称で、ネットワーク末端の検知・報告システムを意味します。

EDRを各デバイスなどにインストールしておくことで、異常な動作の検知・報告に加えて、システムの隔離・停止まで行うことが可能です。

速やかに不審な動きに対応することができるので、ゼロデイ攻撃をされてしまっても、すぐに抑え込むことができるでしょう。

| 常に最新のセキュリティでクラウドを使うならNTT東日本にご相談ください |

|---|

|

「セキュリティ対策を気軽に行いたい」 「クラウドサービスを使いたいけれど、ゼロデイ攻撃にも対応できるのか不安」 そのようにお考えでしたら、NTT東日本のクラウド導入・運用 for AWS / Microsoft Azureがおすすめです。 NTT東日本では、安全性の高いクラウドに加えてセキュアな接続回線もご準備できるため、安心です。 例えば、以下のようなニーズにも、最適な解決策をご提案します。

NTT東日本には、AWS認定有資格者をはじめとするクラウドのプロが多数在籍しており、150を超えるクラウド導入実績に基づく豊富なノウハウがあるので、お客さまのニーズに最適なクラウド環境を構築できます。 また、クラウド化・ネットワーク課題の解決を1つの窓口で一元的に構築・サポートしているので、トータルでセキュリティ強化を実現できるのです。 さらに、「24時間365日運用保守サポート」で、監視・通知や故障受付・一次対処、運用代行まで対応することができます。だから担当者の労力を省いて、最新のサイバーセキュリティ対策が実現可能です。 端末・ネットワーク・クラウドのすべての領域において、セキュリティに関する悩みやご要望をお聞かせください。NTT東日本に多数在籍するクラウドのプロの全面サポートのもと、安心して業務に専念できる環境の構築を実現いたします。 まずは、お気軽にお問い合わせください。 |

6. まとめ

ゼロデイ攻撃とは、プログラムの脆弱性の修正パッチ公表前に、その脆弱性を悪用して行うサイバー攻撃のことです。脆弱性への対策であるパッチがダウンロード可能になる1日目よりも前の0日目に攻撃をしかけるので、ゼロデイ攻撃と呼ばれます。

ゼロデイ攻撃を防ぎきれないと、システムが使えなくなる・乗っ取られる、情報が流出するなど、さまざまな被害が発生するリスクがあります。

ゼロデイ攻撃で脆弱性を狙われたプログラムの具体例は、次のとおりです。

| ゼロデイ攻撃で脆弱性を狙われたプログラムの具体例 |

|---|

|

ゼロデイ攻撃されたときは、初動対応として次のようなことを行いましょう。

| ゼロデイ攻撃されたときの対処法 |

|---|

|

1. ネットワークから切断する 2. セキュリティを管理する部署に連絡 3. セキュリティソフトでスキャン・駆除する |

ゼロデイ攻撃に対抗するための対策として、おすすめな方法は次の5つです。

| ゼロデイ攻撃に対抗するための主な方法5つ |

|---|

|

ゼロデイ攻撃は、脆弱性の修正プログラム公表前に攻撃を仕掛けてくるので、完全に防ぐことが難しい攻撃ではありますが、上記のとおり対抗手段はあります。深刻な事態を招かないためにも、ゼロデイ攻撃の特徴や危険性を正しく把握して、セキュリティ対策を充実させていきましょう。

RECOMMEND

その他のコラム

無料ダウンロード

自社のクラウド導入に必要な知識、ポイントを

この1冊に総まとめ!

あなたはクラウド化の

何の情報を知りたいですか?

- そもそも自社は本当にクラウド化すべき?オンプレとクラウドの違いは?

- 【AWS・Azure・Google Cloud】

どれが自社に最もマッチするの? - 情シス担当者の負荷を減らしてコストを軽減するクラウド化のポイントは?

- 自社のクラウド導入を実現するまでの具体的な流れ・検討する順番は?

初めての自社クラウド導入、

わからないことが多く困ってしまいますよね。

NTT東日本では

そんなあなたにクラウド導入に必要な情報を

1冊の冊子にまとめました!

クラウド化のポイントを知らずに導入を進めると、以下のような事になってしまうことも・・・

- システムインフラの維持にかかるトータルコストがあまり変わらない。。

- 情シス担当者の負担が減らない。。

- セキュリティ性・速度など、クラウド期待する効果を十分に享受できない。。

理想的なクラウド環境を実現するためにも、

最低限の4つのポイントを

抑えておきたいところです。

-

そもそも”クラウド化”とは?

その本質的なメリット・デメリット - 自社にとって

最適なクラウド環境構築のポイント - コストを抑えるための

具体的なコツ - 既存環境からスムーズにクラウド化を

実現するためのロードマップ

など、この1冊だけで自社のクラウド化のポイントが簡単に理解できます。

またNTT東日本でクラウド化を実現し

問題を解決した事例や、

導入サポートサービスも掲載しているので、

ぜひダウンロードして読んでみてください。

面倒でお困りのあなたへ

クラウドのご相談できます!

無料オンライン相談窓口

NTT東日本なら貴社のクラウド導入設計から

ネットワーク環境構築・セキュリティ・運用まで

”ワンストップ支援”が可能です!

NTT東日本が選ばれる5つの理由

- クラウド導入を

0からワンストップでサポート可能! - 全体最適におけるコスト効率・業務効率の改善を

中立的にご提案 - クラウド環境に問題がないか、

第3者目線でチェック

してもらいたい - 安心の24時間・365日の対応・保守

- NTT東日本が保有する豊富なサービスの組み合わせで

”課題解決”と”コスト軽減”を両立

特に以下に当てはまる方はお気軽に

ご相談ください。

- さまざまな種類やクラウド提供事業者があってどれが自社に適切かわからない

- オンプレミスのままがよいのか、クラウド移行すべきなのか、迷っている

- オンプレミスとクラウド移行した際のコスト比較を行いたい

- AWSとAzure、どちらのクラウドが自社に適切かわからない

- クラウド環境に問題がないか、第3者目線でチェックしてもらいたい

- クラウド利用中、ネットワークの速度が遅くて業務に支障がでている

クラウドを熟知するプロが、クラウド導入におけるお客さまのLAN 環境や接続ネットワーク、

クラウドサービスまでトータルにお客さまのお悩みや課題の解決をサポートします。

相談無料!プロが中立的にアドバイスいたします

クラウド・AWS・Azureでお困りの方はお気軽にご相談ください。