高度なインテリジェンスと機械学習で外部からの脅威を見つけ出す「Amazon GuardDuty」の仕組み

クラウドサービスといっても、そこで動作するサーバーやネットワークの利用やデータの情報セキュリティについてはAWS利用者が責任を負わなければなりません。インターネットを通じて事業を展開する事業者は、絶えずサイバー攻撃の脅威に備えなければなりません。ここでは、外部からの脅威をAIや機械学習によって検知できるAWSのサービス「Amazon GuardDuty」について紹介します。

情報セキュリティに対する脅威のリスクを検知するAmazon GuardDuty

WebサイトやWebサービスなど、インターネットを通じてサービスや製品を提供する事業者は、情報セキュリティや法令遵守の観点から、サイバー攻撃に対する備えをしておく必要があることはご存知のとおりです。

クラウドサービスであるAWSでは、AWS側が設備やハードウェア、仮想化の仕組みなど、クラウドの基盤となる部分における情報セキュリティについて責任を負い、AWSのユーザーは、その上で利用するシステムやソフトウェア、アプケーション、データ、アカウント情報などを守る責任を負います。これを、AWSでは責任共有モデルと呼んでいます。

一般的な脅威としては、ホームページの改ざんや、サーバーの設定書き換えによる乗っ取り、サーバーやネットワークに対して意図的に高い負荷かけるなどのサイバー攻撃があります。このような攻撃に対する防御や、攻撃を受けたあとの対応は、AWSユーザー自身が行わなければなりません。そのためにAWSでは情報セキュリティやコンプライアンス関連のサービス・ソリューションを提供しています。

また、現代においては、もはや情報セキュリティの脅威は常に生じているといっても過言ではありません。そのため、潜在的な脅威を含め、継続的に脅威を検出する仕組みが必要です。「Amazon GuardDuty」は、AWSユーザーが構築したシステム環境への予期しない振る舞いや、悪意のある振る舞いをモニタリングして検出できるサービスです。

たとえば、Webサイトの脆弱性をきっかけとしてサーバーを乗っ取る、セキュリティグループ設定を狙う、AWSアカウント情報が漏洩して不正に利用されてしまうといった脅威に対してや、たとえ設定に問題がなかったとしても何らかの攻撃の予兆を検出してAWSアカウントとリソースを保護します。

膨大なログと、高度な脅威インテリジェンスから異常なふるまいを検出

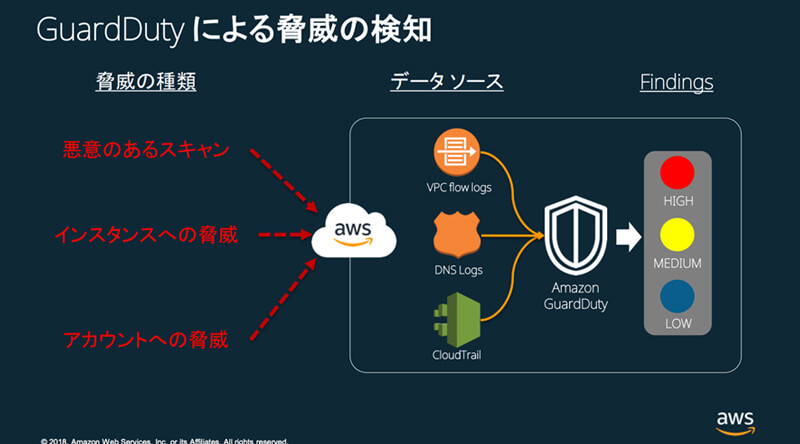

Amazon GuardDutyが検出する脅威のタイプは、悪意のあるスキャン、インスタンスの侵害、アカウントの侵害です。通信に利用可能なポートを探す行為や、乗っ取られたサーバーによるボットネットからの指令、異常やネットワークトラフィック量、マルウェアよるAPIコール、異常なユーザー追加やユーザー権限の変更などをモニタリングします。

これらの異常を検出するためのリソースは、展開しているAWS上から取得できるログを活用します。構築したシステムのネットワークの流れを記録するVPC flow logsと、EC2インスタンス上から実行されたリクエストに関するDNSログ、そしてAWSに対する操作の履歴を残すCloudTrailのイベントログです。

収集されたこれらのログに対して、AWSの情報セキュリティに加え、クラウドベースのエンドポイント保護プラットフォーム「CrowdStrike」、世界中のサイバー攻撃データをリアルタイムに収集しフィルタリングする「Proofpoint」からの最新の脅威インテリジェンスを統合して脅威を検知していきます。

脅威インテリジェンスのデータには、攻撃者が使用しているIPアドレスがあります、脅威と考えられるIPのリストからのAPI呼び出しなどを検知することができるのです。検知対象となる脅威のIPアドレスリストは、ユーザーによって追加・削除のカスタマイズが可能です。

また脅威の認識にはAIや機械学習の技術も使われ、既知・未知の脅威に備えることができます。GuardDutyによって検出される脅威の目的には次のようなものがあります。

| 脅威の目的 | 内容 |

|---|---|

| Backdoor | AWSリソースが攻撃を受けていることを検出 |

| Behavior | 通常と異なるアクティビティやアクティビティパターンを検出 |

| Crypto Currency | 暗号通貨に関連付けられたソフトウェアを検出 |

| Pentest | 既知の侵入ツールで生成された振る舞いと類似するアクティビティを検出 |

| Recon | AWS環境の脆弱性を探そうとしているアクティビティを検出 |

| Stealth | 攻撃アクションや形跡を隠そうとするアクティビティを検出 |

| Trojan | トロイの木馬プログラムが攻撃に使用されていることを検知 |

| Unauthorized Access | 不審なアクティビティまたアクティビティパターンの検出 |

Amazon GuardDutyが検出する脅威には0.0から10.0の範囲で「Severity」という重要度が設定されます。これは、ユーザーが対処するための優先度をつけやすくするためです。たとえば、管理しているリソースに影響を及ぼす前にブロックされた悪意の疑いのあるものはSeverityが低く(0.1 – 3.9)、大量のトラフィックや通常のふるまいと違う動作についてのSeverityは中程度(4.0 – 6.9)、EC2インスタンスやユーザーアカウントの操作については Severityが高く(7.0 – 8.9)設定されています。

脅威へすばやく対応するための通知や脅威緩和の仕組みや体制づくりもサポート

サイバー攻撃に対する備えは必須ですが、最近では攻撃もはや100%は防ぎようがなく、攻撃を受けた場合にいかに迅速に復旧して事業への損害を最小化することを目的とする、「サイバーレジリエンス」という考え方が重視されています。

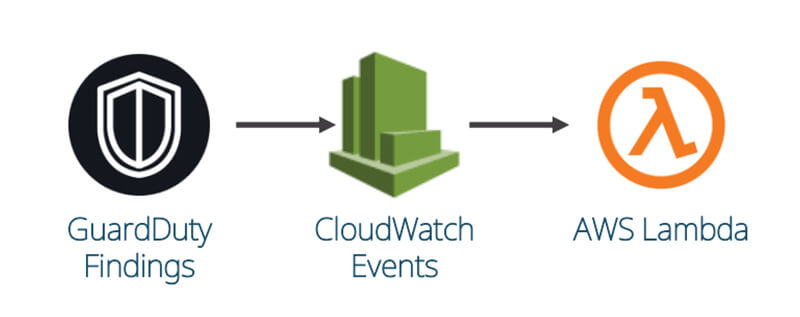

Amazon GuardDuty でも、脅威の検出だけでなく、脅威を検出した場合の対応をあらかじめ設定しておくことができます。Amazon CloudWatch イベントと迅速に対応できるアプリケーションをサーバーレスで作れる「AWS Lambda」を活用することで、脅威の対応をオートメーション化し、攻撃への対応、復旧を速やかに行うことができます。

脅威が検知されたら、そのレベルに応じて自動応答する内容を設定できるのです。たとえば、中程度レベル異常の脅威が発見されたら、AWS Lambdaを通じてチームのSlackに送信するなどの処理を設定できます。通知を受け取ったメンバーは、異常時おける対応計画に速やかに移れます。

また、組織内で複数のAWSアカウントやリージョンにてシステムを展開している場合には、あるAWSアカウントで検知したAmazon GuardDutyによる脅威の調査結果を、ほかのAWSアカウントのAmazon GuardDutyに転送して統合管理することもできます。

これにより、情報セキュリティ管理を担当するチームのアカウントで、組織内のすべてのAmazon GuardDutyによる検出を一元管理・集計することも可能です。集計した調査結果は CloudWatch イベントからも入手することができるため、組織で利用している他のエンタープライズ管理システムとの統合もできるでしょう。

機械学習を使用して機密情報などのデータを保護するAmazon Macieとは

Amazon GuardDutyは、機械学習・異常検知の仕組みを使って外部からの攻撃を検知して組織のシステムやAWSのアカウントを守りますが、同じように、機械学習を使ってクラウドストレージであるAmazon S3に保存したデータを守るサービスに「Amazon Macie」があります。

Amazon Macieでは、所有しているデータやデータへのアクセスに関連する脅威を検出します。機密情報が外部からアクセス可能な設定になった、情報セキュリティが確保されていない方法で機密情報が保存されている、大量のデータがダウンロードされているなど、あるべき状態と異なる振る舞いをモニタリングし、場合によってはアクセス制限を変更したり、パスワードをリセットしたりするなどのオートメーションなアクションを設定できるようになっています。

Amazon GuardDutyの利用料について

Amazon GuardDutyの利用料は、分析されたAWS CloudTrailイベントの数量と分析されたAmazon VPC Flow LogおよびDNS Logデータの量にて応じて課金されます。

詳しくは、公式サイトをご覧ください。

https://aws.amazon.com/jp/guardduty/pricing/![]()

Amazon GuardDuty活用のまとめ

クラウドサービスの利用には、手軽にコンピューターリソースを得られて、必要に応じて自由に規模を伸縮できるメリットがあります。オンプレミスの場合と異なり、設備やハードウェア管理の必要がありませんが、AWSアカウントやAWSに展開しているワークロードやデータに関する情報セキュリティ管理はAWSユーザーが責任を負います。

ユーザーが適切な管理を行えるようAWSはさまざまなセキュリティサービスを用意しています。なかでもAmazon GuardDutyは、外部からの脅威を検知し、インシデントを未然に防ぐためのものです。

また、検知した脅威のレベルに応じてその後の処理を自動化させたり、組織内の異なるAWSアカウントのリソースを管理したりできます。システム担当者の方は、Amazon GuardDutyによる一元管理を検討してみてはいかがでしょうか。

24時間365日対応可能なクラウド監視・運用代行で、あなたをシステム運用から解放します!

移行準備段階で知っておくべきAmazon Web Servicesの

サービスを学び、具体的にクラウド検討を考える!

RECOMMEND

その他のコラム

無料ダウンロード

自社のクラウド導入に必要な知識、ポイントを

この1冊に総まとめ!

あなたはクラウド化の

何の情報を知りたいですか?

- そもそも自社は本当にクラウド化すべき?オンプレとクラウドの違いは?

- 【AWS・Azure・Google Cloud】

どれが自社に最もマッチするの? - 情シス担当者の負荷を減らしてコストを軽減するクラウド化のポイントは?

- 自社のクラウド導入を実現するまでの具体的な流れ・検討する順番は?

初めての自社クラウド導入、

わからないことが多く困ってしまいますよね。

NTT東日本では

そんなあなたにクラウド導入に必要な情報を

1冊の冊子にまとめました!

クラウド化のポイントを知らずに導入を進めると、以下のような事になってしまうことも・・・

- システムインフラの維持にかかるトータルコストがあまり変わらない。。

- 情シス担当者の負担が減らない。。

- セキュリティ性・速度など、クラウド期待する効果を十分に享受できない。。

理想的なクラウド環境を実現するためにも、

最低限の4つのポイントを

抑えておきたいところです。

-

そもそも”クラウド化”とは?

その本質的なメリット・デメリット - 自社にとって

最適なクラウド環境構築のポイント - コストを抑えるための

具体的なコツ - 既存環境からスムーズにクラウド化を

実現するためのロードマップ

など、この1冊だけで自社のクラウド化のポイントが簡単に理解できます。

またNTT東日本でクラウド化を実現し

問題を解決した事例や、

導入サポートサービスも掲載しているので、

ぜひダウンロードして読んでみてください。

面倒でお困りのあなたへ

クラウドのご相談できます!

無料オンライン相談窓口

NTT東日本なら貴社のクラウド導入設計から

ネットワーク環境構築・セキュリティ・運用まで

”ワンストップ支援”が可能です!

NTT東日本が選ばれる5つの理由

- クラウド導入を

0からワンストップでサポート可能! - 全体最適におけるコスト効率・業務効率の改善を

中立的にご提案 - クラウド環境に問題がないか、

第3者目線でチェック

してもらいたい - 安心の24時間・365日の対応・保守

- NTT東日本が保有する豊富なサービスの組み合わせで

”課題解決”と”コスト軽減”を両立

特に以下に当てはまる方はお気軽に

ご相談ください。

- さまざまな種類やクラウド提供事業者があってどれが自社に適切かわからない

- オンプレミスのままがよいのか、クラウド移行すべきなのか、迷っている

- オンプレミスとクラウド移行した際のコスト比較を行いたい

- AWSとAzure、どちらのクラウドが自社に適切かわからない

- クラウド環境に問題がないか、第3者目線でチェックしてもらいたい

- クラウド利用中、ネットワークの速度が遅くて業務に支障がでている

クラウドを熟知するプロが、クラウド導入におけるお客さまのLAN 環境や接続ネットワーク、

クラウドサービスまでトータルにお客さまのお悩みや課題の解決をサポートします。

相談無料!プロが中立的にアドバイスいたします

クラウド・AWS・Azureでお困りの方はお気軽にご相談ください。