テレワークの基本についてわかりやすくご紹介

テレワーク導入ガイドブック

編集 NTT東日本編集部

働き方改革や新型コロナウイルス感染症の影響で、テレワーク推進の機運が多くの企業で高まっています。さまざまな仕組みがありますが、なかでもVPNはテレワークで課題になるセキュリティリスクを解決できる代表的なソリューションです。

そこでこの記事では、VPNとはどのようなものか、導入のメリットや仕組みなど詳しく解説します。また、導入にあたって必要となる手順についても紹介します。

テレワークの基本についてわかりやすくご紹介

テレワーク導入ガイドブック

Index

VPNはVirtual Private Networkの略称で仮想専用線と訳されます。インターネット上で利用者専用の仮想的なプライベートネットワークを構築することで、セキュリティ上の安全性を担保して通信を行う技術です。

インターネット上でデータを安全にやり取りするためには、Webベースの暗号化接続方式であるSSL通信や物理的な専用線の構築が使われてきました。しかしSSL通信には通信品質の確保や、なりすましによる通信の改ざんリスク、物理的な専用線では敷設・管理コストが非常に高価という課題がありました。それに対してVPNは一定の通信品質を確保しつつ、通信傍受や盗聴のリスクを避けることができる技術として、世の中に広く普及しています。

2024年3月に行われた「テレワーク実態調査」によると、東京都内にある従業員30人以上の企業のうち43.4%がテレワークを実施していると回答しています。しかしテレワークを推進する上では業務に利用する端末を自宅に持ち帰る必要がある他、企業内のサーバーで管理しているデータについてはインターネットを経由してアクセスする必要があります。

このようにテレワークはメリットがある一方で、情報漏えいのリスクを高めてしまうため、セキュリティリスクを抑える手段の一つとしてVPNを導入する企業が増えているのです。

大手企業などでは業務で利用する端末そのものにも制限をかけて、インターネット利用をVPN経由のみに限定するなど、自宅であってもオフィスにいるのと同じ業務環境を実現するためにVPNを活用しています。

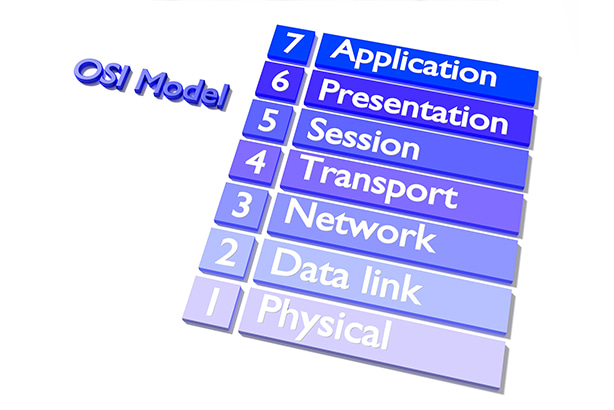

VPNには多くの用途・目的があり、種類もさまざまです。コンピューターの通信機能を7層に分けて定義するOSI参照モデルを用いつつ、3つのVPN接続方式について説明します。

一般のインターネット回線上にVPN環境を構築します。安価に利用できる一方で、通信速度や品質は利用している回線に依存するため、インターネットの回線混雑が原因で発生する通信の遅延や品質低下には対応ができません。通信を行う標準プロトコルとしてIPSecやSSL-VPNという方式があり、現在ではそれらを併用するケースが増えてきています。

IPSecは現在最も普及しているインターネットVPNの接続方式で、OSI参照モデルのネットワーク層の技術です。通信されるあらゆるパケット(※データのかたまり)が暗号化されています。利用者は専用のアプリケーションをインストールする必要があります。

元々は通信量が多くなる特定の拠点間同士での利用を想定していたため、スマートフォンなどのモバイル端末からのアクセスには不向きです。導入の難易度が高く、自社のみで設定するには専門的な知識を持った人材が必要になります。

SSL-VPNはOSI参照モデルのセッション層の技術です。暗号化にSSL技術を用いており、利用者は特定のクライアントソフトウェアを用意することなく、ブラウザから直接アクセスすることが可能です。

SSL技術は共通鍵暗号方式と公開鍵暗号方式を組み合わせた技術で安全性が非常に高く、一般的なインターネットの通信でも他人が盗聴することができない仕組みとして広く活用されています。IPSecに比べて導入コストは安くなりますが、安全に利用できる範囲が狭まります。

IP-VPNはInternet Protocol Virtual Private Networkの略で、通信事業者専用の閉域網を利用してVPN環境を構築する方式です。一般ユーザーがアクセス不可な閉域ネットワークとなっており、インターネットVPNに比べて通信速度や品質が非常に安定します。

通信自体はOSI参照モデルのネットワーク層で、IPSecと同じ形式となっています。閉域網を利用していることから、インターネットVPNに比べて盗聴リスクが低く、通信の暗号化は行わない傾向があることも特徴です。導入に際してはインターネットVPNに比べて費用がはるかに大きくなるので入念な検討が必要です。

IP-VPNを使いたいが、どうにか費用を抑えたい場合、エントリーVPNと呼ばれるブロードバンド回線を用いた閉域網に接続する方式もあります。エントリーVPNはインターネットVPNよりも安全性を高めたい、通信速度や品質をそれほど求めないといった場合に利用されます。

広域イーサネットは通信事業者のイーサネット網を利用したサービスです。OSI参照モデルのデータリンク層を用いた技術で、IP以外の通信プロトコルも利用できます。ネットワーク設計の多様性、安全性、通信速度の向上を実現できます。IP-VPNよりもさらに高価なこともあり、利用する企業は限定的です。

IP-VPNや広域イーサネットといった閉域網のネットワーク設定は、複数の拠点への対応やアプリケーションの利用制限など、セキュリティに関する細かで複雑な設定が必要です。これらの設定についてソフトウェアを用いず、ルーターなどのハードウェアだけを用いて設定を行おうとすると、拠点ごとに機器を設置するコストや設定に変更があった場合の対応に多くの時間とお金を労することになります。

そこでIP-VPNや広域イーサネットを利用する場合、SD-WANを用いることで、自社の通信ニーズに沿ったVPNの設定をソフトウェア上で実現します。SD-WANにより運用担当者は中央集権的にシステムの設定を管理、変更できるため、運用に必要になるコストを軽減できるのです。

VPNは大きく3つの技術要素で構成されています。これらの要素技術について簡単に説明をしていきます。

2点間で接続と通信を行う際、物理的に距離が離れている限り、利用者は通信相手が本人なのか他人なのか、顔を見て確かめることができません。そこで2点間の通信では本人確認の方法として認証技術が用いられます。代表的な方法はユーザー名とパスワードの利用です。しかし、この組み合わせは一度情報が外に漏れてしまうと、攻撃者は簡単に認証を突破できてしまいます。

そこで認証自体の仕組みを複雑化する方法として、電話番号や指紋を複合的に用いる多要素認証や、クライアント証明書などが認証方法として併用されています。クライアント証明書は特定のルールに基づき作成された暗号鍵を利用者の端末にインストールしておき、端末と通信を行う際にその暗号鍵を都度確認することで、認証を担保する仕組みです。

VPNの利用方法としてはユーザー名とパスワードの認証が用いられることが大半ですが、行政や金融機関など、情報漏えいリスクが他業種に比べて高い場合、多要素認証やクライアント証明書が導入されるケースも増えてきています。

暗号化とは、あるルールに則って元のデータ(平文)を暗号文に変換することです。変換された暗号文は暗号鍵を利用することで復号して平文を確認できるようになります。

VPNでは種類ごとに暗号化される対象が異なり、IP-Sec VPNではIPパケットを暗号化、SSL-VPNではHTTP通信を暗号化の対象とします。通信の暗号化が行われることで、攻撃者に通信内容が盗聴された場合でも、暗号鍵を知り得ない限りその中身について見られなくなるので、通信のセキュリティが担保されるのです。

2点間での接続をする際にデータを送受信する相手を決める通信プロトコルは、OSI参照モデルのデータリンク層で、隣接する機器の2点間接続をPPP(Point to Point Protocol)という規格で行います。一方で一般的にインターネットと呼ばれる通信はIPという規格が用いられており、これはネットワーク層の技術になります。

インターネットは無数の機器同士の集合体であり、IPによってデータを送信する最適な経路の決定(ルーティング)が行われています。しかしIPには認証機能がありません。そこでIPのデータの中にPPPのデータを埋め込むことでIPに認証機能を持たせます。その手法としてカプセル化と呼ばれる技術が用いられます。

このように特定の通信プロトコル上で、異なる通信プロトコルを透過的に送信する技術はトンネリングと呼ばれ、カプセル化以外にもいくつかの技術が利用・研究されています。VPN接続はトンネリング技術を用いることで、ネットワーク層、データリンク層それぞれで暗号化や認証の機能の両方を実現し、安全な通信手段を提供しているのです。

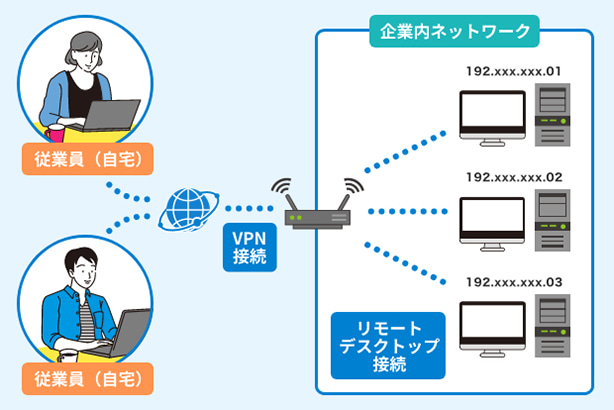

リモートデスクトップとは利用者の端末ではディスプレイ、マウス、キーボードなど最低限の入出力のみを行い、アプリケーションの実行やデータ保存は物理的に分離されたサーバー上で行われる仕組みのことを意味しています。

リモートデスクトップは遠隔地からサーバーへのアクセス、つまりリモートアクセスをすることを前提としていますが、リモートアクセスは通信の傍受、盗聴などのセキュリティリスクが存在します。そこでVPNの技術を用いることで、セキュアな通信を担保した状態でリモートデスクトップを利用できるようにするのです。

例えばリモートデスクトップ環境自体が企業の閉じられたネットワーク内にある場合、テレワークをしている従業員はリモートデスクトップ環境に直接アクセスできません。そこで従業員はまず社内ネットワークにVPN経由でアクセスを行い、その上でリモートデスクトップ環境を利用するという手順を踏みます。このようにVPNとリモートデスクトップを両方導入することで、安全性をより高めることができるのです。

テレワークの常識Q&A

企業がテレワークでVPNを導入するメリットは大きく2つあります。

VPNを導入することで従業員同士でのデータの共有は、インターネットではなくVPNのネットワーク内で行われます。それにより機密情報などが外部に流出するリスクを低減できます。またVPNから端末へのデータのダウンロードを制限すれば、テレワークであっても企業内の情報がそのまま外部に転送されることがなくなります。

VPNではインターネット上でアクセスできるサイトに制限をかけることができます。加えて、従業員が利用する端末自体にも制限をかけて、インターネットへの接続はすべてVPN経由にすることで、従業員が誤ってマルウェア感染の恐れがあるサイトを閲覧するリスクが低減されます。

またVPN接続の通信ログを蓄積することで、どの従業員が企業内サーバーのどの情報にアクセスしていたのかなどについても監視できるため、有事の際にも原因の追求と対応を迅速に行い事態の収束につなげられます。

VPNの導入を実際に進めていく上で、考慮しておくべき課題がいくつかあります。これらの課題を理解することは、VPN利用者にかかる負担をできる限り減らし、スムーズな導入につながります。ここでは大きく3つの課題について紹介します。

VPN接続をテレワークで利用する場合、その回線速度はテレワークで利用している回線の速度に依存します。そのため自宅で利用している回線速度が遅い場合、通信速度の遅延で業務効率が落ちることもあります。

VPNによっては同時接続制限があるため、従業員が一斉に業務を開始する始業時間などにVPN渋滞が発生し、場合によっては接続が確立されなかったり、大幅な通信遅延が発生したりすることも少なくありません。またテレワークではビデオ会議など通信量が増えるネットワーク利用も想定されるため、契約しているVPNの帯域では十分に通信速度を担保できず、映像の送受信がうまくいかない、あるいは音が途切れ途切れになってしまうことも想定されます。

ネットワーク管理者はそれらのケースも想定してVPNの運用を行う必要があるでしょう。対策としては想定される通信量や帯域の冗長化、通信の混雑時に一時的に設定を変更して通信制限を緩和する方法などが考えられます。

VPNの費用は導入する方式やサービスによって大きく異なります。インターネットVPNであれば一般的にはルーターの購入と初期設定のみで済みます。一方でIP-VPNや広域イーサネットの方式を導入する場合、初期費用に加えて月額のランニングコストが発生します。

また、自社でネットワークの設定を行わなければならないので、ネットワークの管理を行う運用担当者の人件費まで考慮をする必要があります。

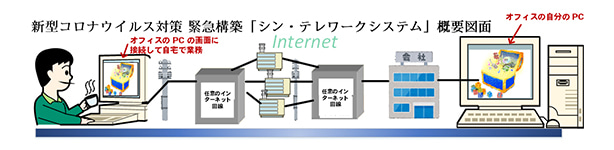

テレワークにおける代表的なVPN導入事例の一つに、NTT東日本とIPA(情報処理推進機構)が企画・開発を行なった「シン・テレワークシステム」があります。

2020年5月にNTT東日本とIPAは新型コロナウイルス感染症対策としてSSL-VPNをベースにした無料のリモートデスクトップ型テレワークシステムの提供を開始しました。このシステムは実証実験としての取り組みで、地方自治体や企業のテレワークニーズの高まりに応える形でスタートしました。

ユーザー登録、申し込み、契約が不要のため利用者は企業オフィス内のPCと自宅のPCそれぞれに「シン・テレワークシステム」のソフトウェアをインストールするだけで利用を開始できます。

一度設定が完了すると、企業オフィスのPCを自宅PCから起動することもできるようになります。通信はTLS 1.3の規格が用いられており、誰でも安全かつ迅速に利用を開始することが可能です。自治体をはじめとして多くの組織で導入が進み、2025年現在では約62万人以上に利用されています。VPNを使うことでセキュリティに関するハードルが高かった自治体でも、テレワークに移行できた事例です。

参考・出典:NTT 東日本 - IPA 「シン・テレワークシステム」

実際にテレワークでVPNを導入する上では、自社のみで環境構築を行う方法から、導入サポートを委託するケースまで多岐に渡ります。ここでは環境構築を誰が行うかにかかわらず、必要となる機器と構成について説明します。

VPNの構築を行う場合、社内LAN環境とインターネットを接続するためのVPNルーターが必要になります。VPNルーターは一般的なルーターにVPNに必要な機能が追加されたハードウェアになり、インターネットVPNやIP-VPNなどの種類の違いによって、必要になる機器も変わってくるので注意が必要です。

VPNルーターは数千円から数万円、高いものではそれ以上の機器も多くあります。購入にあたっては自社のセキュリティ要件にも照らし合わせて、対応している通信規格やファイアウォール機能の有無などから選定を行いましょう。

VPNルーターがなくても自社ネットワークを直接特定のクラウド事業者の環境につなげることで、VPN接続を実現できます。ハードウェア不要で設置できるだけでなく、ファイアウォールの設定や接続先情報の変更などがクラウド上で完結するため、拡張性に優れており、自社でVPN環境を構築するための人材リソースが十分に確保できない場合でも、時間をかけずにVPNを導入できます。

この方式では従量課金方式が一般的で、帯域、接続数、通信量などに応じて費用が変動します。従業員は利用しているサービスに応じて必要なアプリケーションをインストールすることで、VPN接続ができるようになります。

テレワークにおいてセキュリティリスクは避けては通れない問題です。情報漏えいやマルウェア感染など、オフィス環境では対策できていた問題もテレワークにおいては状況が大きく変化します。企業のセキュリティやシステム担当者はこれらに対して、自社にあったVPNやリモートデスクトップの構成を検討し、企業活動の安全性を守ることが求められています。

NTT東日本では、テレワークでVPNを導入したいけれど、社内リソースが十分でない、といった課題を解決すべく、ルーターの設定やネットワーク管理をまとめてサポートする「ギガらくVPN」を提供しています。安全かつスムーズにVPNを導入したいというニーズをお持ちであれば、ぜひご相談ください。

編集 NTT東日本編集部

NTT東日本のサービス担当者が企画・監修を行う編集チームです。

中小企業の皆さまにとって身近で役立つ情報をお届けすることを目的に、サービスの特長や活用方法をわかりやすくご紹介しています。

日々の業務にすぐに活かせるヒントや、経営課題の解決につながるサービスの魅力を丁寧に発信しています。

ギガらくVPN・ギガらくスイッチパンフレット

在宅勤務や外出先からセキュアなテレワーク環境を実現!

「ギガらくVPN・ギガらくスイッチパンフレット」を無料でダウンロードいただけます

テレワークの導入はどう進めるべき?必要な6つのステップを紹介

テレワークで快適な勤務環境をつくるには? 用意すべきものを紹介

テレワークセキュリティガイドラインを徹底解説。テレワークを安全に行うには?

【必見】テレワークのうつの4つの原因と対処法3選!一人暮らしの注意点も紹介

テレワーク時に監視は必要? 抑えておくべきポイントを紹介!

テレワークでさぼりが発生しやすい?事例や防止方法を紹介!

お電話でのお問い合わせ

0120-116-032

受付時間 平日9:00〜17:00(年末年始は除きます)

お気軽にお問い合わせください